IoT công nghiệp (IIoT)

Chia vùng mạng (Network Segmentation): Chiến Lược Nền Tảng Bảo Vệ Mạng IoT Công nghiệp (IIoT)

Chia vùng mạng đại diện cho chiến lược bảo mật thiết yếu nhất nhằm quản lý rủi ro và bảo vệ các tài sản trọng yếu trong môi trường IoT Công nghiệp. Sự phát triển mạnh mẽ của IIoT trong sản xuất công nghiệp đã thúc đẩy quá trình hợp nhất IT-OT, kết nối SCADA và PLC trực tiếp vào mạng lưới doanh nghiệp. Sự hợp nhất này vô tình tạo ra một bề mặt tấn công rộng lớn, cho phép các mối đe dọa mạng dễ dàng lây lan từ mạng IT ít nhạy cảm sang mạng OT cực kỳ nhạy cảm, đe dọa gây ra thiệt hại vật lý nghiêm trọng. Bài viết này tập trung phân tích sâu cơ chế và sự cần thiết của Chia vùng mạng như một biện pháp chủ động để bảo vệ các quy trình sản xuất.

1. Nguyên tắc Cơ bản và Các Loại Hình Phân Vùng Mạng

1.1. Phân biệt Phân vùng IT và OT

Phân vùng IT và OT tuân theo các nguyên tắc ưu tiên hoàn toàn khác nhau, phản ánh mục tiêu vận hành của mỗi môi trường. Mạng IT (Công nghệ Thông tin) ưu tiên Tính bảo mật và Tính toàn vẹn dữ liệu, do đó, phân vùng chủ yếu dựa trên người dùng, ứng dụng và dữ liệu nhạy cảm, cho phép linh hoạt trong giao tiếp giữa các hệ thống.

Ngược lại, mạng OT (Công nghệ Vận hành) tuyệt đối ưu tiên tính sẵn sàng cao và độ trễ cực thấp, yêu cầu Phân vùng Mạng phải dựa trên quy trình vật lý, chức năng của thiết bị PLC/SCADA, và các yêu cầu thời gian thực. Sự khác biệt này đòi hỏi việc triển khai Tường lửa Công nghiệp (Industrial Firewall) phải được tối ưu hóa để không làm ảnh hưởng đến hiệu suất của dây chuyền sản xuất.

1.2. Các Loại Hình Phân Vùng

Các tổ chức công nghiệp triển khai Chia vùng mạng thông qua sự kết hợp của nhiều loại hình, từ truyền thống đến nâng cao, để đạt được lớp bảo vệ sâu. Phân vùng Vật lý (Physical Segmentation) sử dụng các thiết bị phần cứng chuyên dụng như Router và Firewall để tách biệt hoàn toàn các mạng con, đại diện cho phương pháp truyền thống và đơn giản nhất để bảo vệ mạng OT.

Phân vùng Logic (Logical Segmentation) sử dụng công nghệ mạng như VLAN (Virtual Local Area Network) và ACL (Access Control List) để tạo ra các ranh giới ảo trong cùng một cơ sở hạ tầng vật lý, tăng tính linh hoạt và quản lý. Phương pháp tiên tiến nhất là Vi phân vùng (Microsegmentation), nó phân chia mạng xuống cấp độ chi tiết nhất – từng thiết bị IIoT hoặc ứng dụng riêng lẻ – thường là bước đệm cho việc áp dụng nguyên tắc Zero Trust.

1.3. Vai trò của DMZ Công nghiệp

Khu vực DMZ Công nghiệp (Demilitarized Zone) đóng vai trò là khu vực trung gian quan trọng, được kiểm soát nghiêm ngặt, để điều tiết luồng thông tin giữa mạng IT và OT. DMZ Công nghiệp hoạt động như một vùng đệm an toàn, nơi các máy chủ cần giao tiếp hai chiều (ví dụ: máy chủ dữ liệu Historian, máy chủ cập nhật) được đặt, cho phép chúng truy cập mạng IT mà không cần cho phép truy cập trực tiếp từ IT vào OT.

Việc sử dụng Tường lửa Công nghiệp mạnh mẽ tại ranh giới của DMZ Công nghiệp là bắt buộc, nó thực hiện kiểm tra gói tin sâu (Deep Packet Inspection) để chỉ cho phép các giao thức và lệnh đã được ủy quyền (ví dụ: chỉ cho phép lấy dữ liệu, không cho phép gửi lệnh điều khiển) đi qua, từ đó làm giảm đáng kể bề mặt tấn công tổng thể.

2. Triển Khai Phân Vùng Mạng theo Mô hình Purdue

2.1. Giới thiệu Mô hình Purdue

Mô hình Purdue là khuôn khổ kiến trúc phân cấp được công nhận rộng rãi, cung cấp hướng dẫn cấu trúc hóa Phân vùng Mạng cho các Hệ thống Điều khiển Công nghiệp (ICS). Mô hình này phân chia môi trường sản xuất thành 5-7 cấp độ logic, mỗi cấp độ đại diện cho một chức năng khác nhau, từ cấp độ Doanh nghiệp (Cấp 5 – Business/Enterprise) xuống đến cấp độ thiết bị vật lý.

Các cấp độ quan trọng bao gồm Cấp 4 (Mạng IT), Cấp 3 (Hệ thống điều hành sản xuất MES), Cấp 2 (Hệ thống giám sát như SCADA và HMI), và Cấp 0/1 (các thiết bị vật lý như PLC, cảm biến và thiết bị IIoT). Mô hình Purdue xác định rõ ràng các ranh giới nơi cần đặt Phân vùng Mạng và kiểm soát lưu lượng, đảm bảo rằng giao tiếp chỉ xảy ra giữa các cấp độ liền kề và cần thiết.

Bảng 1: Cấu trúc Mô hình Purdue và Mục tiêu Bảo mật

| Cấp độ (Zone) | Chức năng (Asset) | Ranh giới Phân vùng Mạng | Mục tiêu Bảo mật |

|---|---|---|---|

| Cấp 4/5 | Mạng Doanh nghiệp (IT), ERP, email. | Ranh giới IT-OT (qua DMZ Công nghiệp). | Ngăn chặn Ransomware lan truyền. |

| Cấp 3 | Hệ thống MES (Điều hành sản xuất), Lịch trình. | Tường lửa giữa Cấp 3 và Cấp 2. | Bảo vệ khỏi truy cập trái phép vào hệ thống SCADA. |

| Cấp 2 | Hệ thống giám sát (SCADA), HMI. | Tường lửa/ACL giữa Cấp 2 và Cấp 1. | Giới hạn Di chuyển Ngang (Lateral Movement) đến PLC. |

| Cấp 0/1 | Thiết bị vật lý (PLC), cảm biến, thiết bị IIoT. | Microsegmentation nội bộ. | Đảm bảo tính sẵn sàng cao và độ trễ cực thấp. |

2.2. Áp dụng Tường lửa Công nghiệp (Industrial Firewall)

Việc áp dụng Tường lửa Công nghiệp là bắt buộc để thực thi Phân vùng Mạng tại các ranh giới cấp độ theo Mô hình Purdue. Các Industrial Firewall được đặt tại các điểm giao cắt quan trọng, ví dụ như giữa Cấp 3 (MES) và Cấp 4 (IT) và đặc biệt là giữa Cấp 3 và Cấp 2 (SCADA/HMI). Cụ thể, Cấp 3, nơi Hệ thống điều hành sản xuất MES hoạt động, phải được tách biệt nghiêm ngặt khỏi Cấp 2, nơi chứa Thiết bị SCADA và các máy trạm vận hành.

Tường lửa Công nghiệp phải có khả năng phân tích sâu (Deep Packet Inspection) các giao thức OT như Modbus/TCP để kiểm soát chính xác các lệnh điều khiển, chỉ cho phép các lệnh đã được phê duyệt đi qua, và chặn các lưu lượng quét mạng hoặc truy cập trái phép.

2.3. Bảo vệ Tài sản Mạng (Network Assets)

Chiến lược Phân vùng Mạng yêu cầu phải phân nhóm các thiết bị cùng chức năng vào một “vùng” (Zone) logic để áp dụng chính sách bảo mật đồng nhất. Network Assets như nhiều PLC điều khiển cùng một dây chuyền sản xuất hoặc một nhóm thiết bị IIoT cùng loại nên được gộp vào một vùng.

Việc phân nhóm này cho phép quản trị viên xác định các luồng giao tiếp cần thiết (ví dụ: chỉ giao tiếp giữa PLC và máy chủ SCADA chính) và chặn tất cả lưu lượng giao tiếp ngang (peer-to-peer) không cần thiết giữa các thiết bị, ngay cả trong cùng một cấp độ. Chiến thuật này làm giảm thiểu đáng kể nguy cơ một cuộc tấn công nhằm vào một PLC đơn lẻ có thể lan truyền nhanh chóng sang các thiết bị lân cận, đảm bảo tính liên tục của hoạt động sản xuất.

3. Lợi Ích Cốt Lõi Của Chia Vùng Mạng Trong Bảo Mật OT

3.1. Ngăn chặn Di chuyển Ngang (Lateral Movement)

Ngăn chặn Di chuyển Ngang (Lateral Movement) là lợi ích quan trọng nhất mà Phân vùng mạng mang lại, giới hạn khả năng kẻ tấn công tiếp cận các thiết bị PLC quan trọng. Hầu hết các cuộc tấn công mạng nghiêm trọng, bao gồm cả Rủi ro Ransomware lây lan, đều bắt đầu bằng việc xâm nhập một máy tính văn phòng (IT) ít được bảo vệ, sau đó kẻ tấn công sẽ tìm cách di chuyển ngang qua mạng để truy cập vào các hệ thống OT có giá trị cao như PLC hoặc SCADA.

Khi mạng được phân vùng đúng cách theo Mô hình Purdue, ranh giới mạng (Zone Boundary) sẽ hoạt động như một rào cản, buộc kẻ tấn công phải vượt qua các Tường lửa Công nghiệp đã được cấu hình nghiêm ngặt, điều này làm tăng đáng kể chi phí và thời gian tấn công, giúp giảm thiểu thiệt hại và tăng cơ hội Phát hiện xâm nhập (IDS/IPS).

3.2. Giảm thiểu Bề mặt Tấn công (Attack Surface Reduction)

Phân vùng Mạng giảm thiểu Bề mặt Tấn công (Attack Surface Reduction) bằng cách chỉ cho phép giao tiếp theo nguyên tắc “ít đặc quyền nhất” (Least Privilege) giữa các vùng. Thay vì cho phép giao tiếp “mặc định cho phép” (default-allow), mỗi ranh giới phân vùng đều được cấu hình với các quy tắc tường lửa chỉ cho phép các giao thức và địa chỉ IP cụ thể cần thiết cho hoạt động sản xuất.

Ví dụ điển hình là chỉ cho phép luồng dữ liệu Modbus/TCP từ máy chủ SCADA đã được xác thực đến PLC đích, chặn tất cả lưu lượng khác, bao gồm cả HTTP hoặc SSH. Bằng cách loại bỏ các cổng và dịch vụ không cần thiết, Phân vùng Mạng loại bỏ các điểm yếu tiềm tàng mà kẻ tấn công có thể khai thác, củng cố thêm an ninh mạng công nghiệp.

Bảng 2: Ảnh hưởng của Phân vùng đến Giao tiếp OT

| Giao tiếp Mạng | Trước Phân vùng (Mặc định Cho phép) | Sau Phân vùng (Least Privilege) | Rủi ro Giảm thiểu |

|---|---|---|---|

| PLC <-> Internet | Thường có thể truy cập Internet/Email. | Bị chặn hoàn toàn tại DMZ Công nghiệp. | Lây nhiễm Malware/Command & Control (C2). |

| PLC <-> PLC | Mặc định cho phép giao tiếp ngang hàng. | Bị chặn, chỉ cho phép luồng dữ liệu điều khiển đã được phê duyệt. | Di chuyển Ngang (Lateral Movement) của kẻ tấn công. |

| SCADA <-> PLC | Toàn bộ các cổng và lệnh đều mở. | Chỉ cho phép giao thức Modbus/TCP đã được lọc lệnh. | Tấn công thay đổi logic hoạt động. |

3.3. Quản lý Rủi ro và Tuân thủ

Phân vùng Mạng tạo điều kiện cho việc Quản lý Rủi ro và Tuân thủ bằng cách dễ dàng xác định và cô lập các tài sản mạng có nguy cơ cao. Các Legacy Assets (thiết bị IIoT cũ, PLC không thể vá lỗi) đại diện cho các lỗ hổng cố hữu, chúng phải được đặt trong một vùng (Zone) riêng biệt và cách ly, hạn chế mọi giao tiếp không cần thiết với các hệ thống quan trọng khác.

Chiến lược này cho phép tổ chức tiếp tục sử dụng các thiết bị cần thiết mà vẫn giảm thiểu rủi ro bảo mật tổng thể. Hơn nữa, việc thực thi Phân vùng Mạng cung cấp bằng chứng rõ ràng về việc áp dụng các tiêu chuẩn an ninh mạng công nghiệp (ví dụ: IEC 62443, NERC CIP), giúp đáp ứng các yêu cầu Tuân thủ quy định của ngành.

4. Chia Vùng Mạng Nâng Cao: Tích hợp Zero Trust và Microsegmentation

4.1. Vi phân vùng (Microsegmentation)

Vi phân vùng (Microsegmentation) là kỹ thuật tiên tiến đưa Phân vùng Mạng xuống cấp độ chi tiết nhất, bao phủ từng sensor, từng PLC, và từng ứng dụng. Khác với phân vùng truyền thống dựa trên ranh giới mạng vật lý, Microsegmentation sử dụng phần mềm và chính sách mạng (Software-Defined Networking – SDN) để xác định và thực thi chính sách bảo mật cho từng tải công việc (Workload) một cách độc lập.

Cơ chế này tạo ra một “bức tường lửa” logic xung quanh từng thiết bị IIoT, chỉ cho phép giao tiếp với các thiết bị cần thiết, bất kể chúng được kết nối vào cùng một VLAN hay mạng con vật lý. Vi phân vùng cung cấp khả năng kiểm soát chi tiết và linh hoạt cao hơn nhiều so với Phân vùng Vật lý truyền thống.

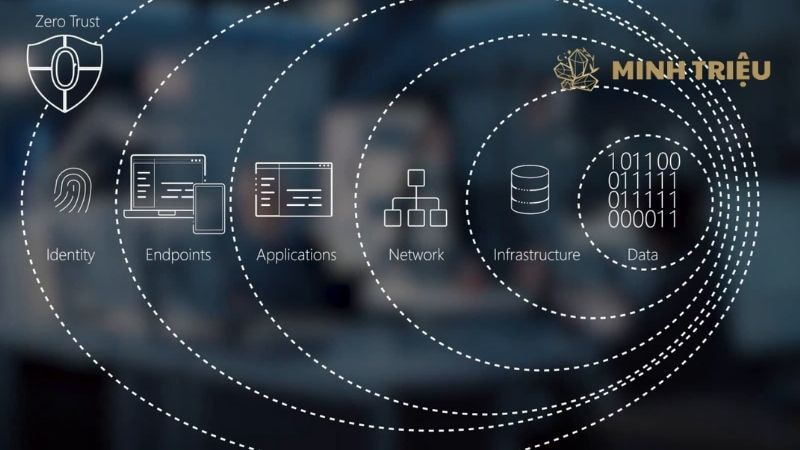

4.2. Kết hợp với Zero Trust

Việc kết hợp Phân vùng Mạng với mô hình Zero Trust (Không Tin Tưởng Ai) tạo ra một kiến trúc bảo mật chủ động và linh hoạt hơn cho IIoT. Phân vùng Mạng cung cấp cấu trúc cơ bản bằng cách tạo ra các ranh giới và vùng, trong khi Zero Trust cung cấp chính sách thực thi bằng cách yêu cầu xác minh liên tục cho mọi kết nối.

Theo Zero Trust, không có thiết bị PLC hay máy trạm SCADA nào được tin tưởng mặc định, ngay cả khi chúng nằm bên trong một vùng an toàn. Mỗi nỗ lực giao tiếp, ngay cả khi là Lateral Movement nội bộ, đều phải được xác thực, ủy quyền và kiểm tra dựa trên ngữ cảnh (ví dụ: trạng thái an toàn của thiết bị nguồn) trước khi được phép xảy ra. .

4.3. Vai trò của Giám sát (IDS/IPS)

Các hệ thống Phát hiện xâm nhập (IDS/IPS) phải được đặt chiến lược tại các ranh giới phân vùng để giám sát và cảnh báo về bất kỳ nỗ lực vượt qua ranh giới nào, hoàn thiện vòng lặp bảo mật. Phân vùng Mạng giúp xác định rõ ràng các điểm kiểm soát (choke points) nơi lưu lượng mạng cần được kiểm tra.

Việc đặt các IDS/IPS chuyên biệt cho OT tại các ranh giới giữa Cấp 3 và Cấp 2, hoặc tại DMZ Công nghiệp, cho phép hệ thống Phát hiện xâm nhập giám sát lưu lượng giao thức OT để tìm kiếm các lệnh bất thường hoặc các dấu hiệu của Di chuyển Ngang. Bằng cách này, IDS/IPS không chỉ phát hiện tấn công mà còn đo lường hiệu quả của chính sách Phân vùng Mạng đã được thiết lập.

5. Kết luận

Chia vùng mạng (Network Segmentation) đóng vai trò không thể thiếu, không chỉ là một cấu hình mạng mà còn là chiến lược bảo mật chủ động nhằm bảo vệ tính liên tục và an toàn của sản xuất công nghiệp. Bằng cách nghiêm ngặt tách biệt mạng IT và OT, và phân chia sâu hơn các vùng SCADA và PLC theo Mô hình Purdue, các tổ chức đã xây dựng thành công hàng rào vật lý và logic chống lại sự lây lan của tấn công Zero-day và Ransomware. Chiến lược này là cơ sở để triển khai các công nghệ bảo mật nâng cao khác.