IoT công nghiệp (IIoT)

An toàn Kết nối trong IIoT: Xây dựng Hệ thống Sản xuất Kiên cố trước Nguy cơ Mạng

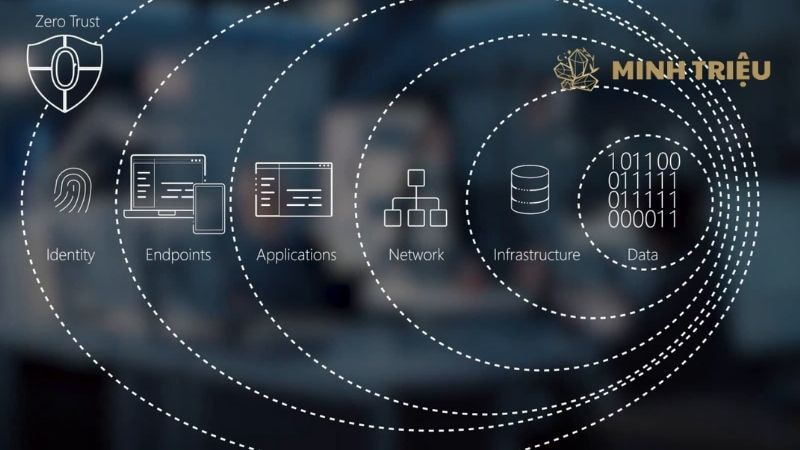

An toàn kết nối trong IIoT là điểm giao thoa giữa IT và OT, nơi một sai sót bảo mật có thể gây hậu quả vật lý nghiêm trọng chứ không chỉ dừng ở mất dữ liệu. Việc kết nối PLC, SCADA và cảm biến với mạng toàn cầu mở rộng bề mặt tấn công, đòi hỏi chiến lược bảo mật hiện đại: xác thực thiết bị mạnh mẽ, mã hóa TLS/SSL xuyên suốt và kiểm soát truy cập nghiêm ngặt. Bài viết sẽ phân tích các trụ cột kỹ thuật, từ bộ ba CIA đến mô hình Zero-Trust và Micro-segmentation, đồng thời nêu thách thức vận hành và khuyến nghị tiêu chuẩn giúp doanh nghiệp xây dựng phòng thủ đa tầng vững chắc.

1. Giới thiệu: Sự Khác biệt giữa An toàn và Bảo mật trong Công nghiệp

1.1. Bối cảnh IIoT và Tầm quan trọng của Kết nối An toàn

Sự hội tụ của Công nghệ Thông tin (IT) và Công nghệ Vận hành (OT) đã tạo ra các lỗ hổng bảo mật hoàn toàn mới, làm mờ ranh giới phòng thủ vật lý truyền thống trong môi trường sản xuất. Trước đây, mạng OT thường hoạt động cô lập (air-gapped), được bảo vệ bởi ranh giới vật lý và các chính sách kiểm soát truy cập nghiêm ngặt.

Ngày nay, việc tích hợp các thiết bị thông minh, Edge Gateway và dịch vụ Cloud đã kết nối Mạng OT/IT, cho phép dữ liệu vận hành (Operational Data) được khai thác hiệu quả hơn nhưng đồng thời cung cấp các vectơ tấn công mới cho kẻ xâm nhập.

An toàn kết nối trong IIoT được coi là yếu tố sống còn bởi một cuộc tấn công mạng thành công có thể vượt qua sự cố mất dữ liệu đơn thuần, trực tiếp gây ra mất an toàn vật lý (Safety) và đình trệ sản xuất (Downtime).

Một nguy cơ tấn công mạng OT có thể thao túng các giá trị cảm biến, khiến van đóng mở sai thời điểm, hoặc thay đổi chương trình PLC, dẫn đến hỏng hóc thiết bị, thương tích cho nhân viên, hoặc ô nhiễm môi trường. Do đó, mục tiêu của bảo mật IIoT không chỉ là bảo vệ dữ liệu mà còn là bảo vệ tính toàn vẹn và khả năng sẵn sàng của các hệ thống kiểm soát công nghiệp (ICS).

1.2. Mục tiêu của An toàn Kết nối IIoT (CIA Triad)

Mục tiêu của an toàn kết nối IIoT được định hình rõ ràng bởi ba trụ cột cơ bản của bảo mật thông tin, được gọi là Bộ ba CIA (Confidentiality, Integrity, and Availability), nhưng có sự ưu tiên khác biệt so với IT truyền thống.

- Confidentiality (Bảo mật): Mục tiêu này đảm bảo rằng dữ liệu vận hành và thông tin bí mật chỉ được truy cập bởi các thực thể được ủy quyền. Trong IIoT, Bảo mật yêu cầu bảo vệ dữ liệu sản xuất (công thức, IP sở hữu trí tuệ), thông tin xác thực, và kênh truyền thông khỏi sự nghe lén thông qua cơ chế Mã hóa TLS/SSL trong OT.

- Integrity (Toàn vẹn): Mục tiêu này đảm bảo rằng dữ liệu và chương trình điều khiển không bị sửa đổi một cách trái phép trong quá trình truyền tải hoặc lưu trữ. Toàn vẹn là tối quan trọng, vì dữ liệu cảm biến bị thao túng có thể dẫn đến quyết định điều khiển sai lầm. Xác thực thiết bị IIoT và chữ ký số đóng vai trò then chốt trong việc xác minh nguồn gốc và tính toàn vẹn của dữ liệu.

- Availability (Sẵn sàng): Mục tiêu này là ưu tiên cao nhất trong môi trường OT, yêu cầu hệ thống phải hoạt động liên tục và không bị gián đoạn. Bất kỳ cuộc tấn công nào gây Denial-of-Service (DDoS) hoặc làm tê liệt thiết bị điều khiển đều vi phạm mục tiêu Sẵn sàng, gây ra đình trệ sản xuất kéo dài và tổn thất kinh tế lớn.

2. Các Trụ cột Bảo mật Cốt lõi ở Lớp Mạng và Giao thức

2.1. Mã hóa Dữ liệu Truyền tải: Bảo vệ Tính Bảo mật

Mã hóa dữ liệu truyền tải là lớp phòng thủ cơ bản nhất chống lại sự nghe lén, đảm bảo tính bảo mật của thông tin khi di chuyển qua mạng. Việc áp dụng Mã hóa TLS/SSL trong OT cho các giao thức truyền tin ứng dụng là bắt buộc.

Ví dụ: MQTT phải được triển khai dưới dạng MQTTs (sử dụng TLS) và HTTP phải được triển khai dưới dạng HTTPS.

Vai trò của Mã hóa TLS/SSL trong OT bao gồm việc thiết lập một kênh giao tiếp an toàn, nơi dữ liệu được xáo trộn để không thể đọc được nếu bị chặn bởi các bên không được ủy quyền.

- TLS (Transport Layer Security) thực hiện quá trình bắt tay (Handshake) phức tạp để trao đổi các khóa mã hóa đối xứng tạm thời và xác thực danh tính bằng Chứng chỉ số.

- Đối với các giao thức nhẹ và sử dụng UDP (như CoAP), giao thức DTLS (Datagram Transport Layer Security) được sử dụng, cung cấp các dịch vụ Mã hóa và Xác thực tương tự TLS nhưng được tối ưu hóa cho giao vận không kết nối.

2.2. Xác thực Mạnh mẽ: Kiểm soát Danh tính Thiết bị

Xác thực thiết bị IIoT là quy trình kiểm soát danh tính nhằm đảm bảo rằng chỉ các thiết bị và ứng dụng hợp pháp mới được phép tham gia vào mạng OT. Xác thực trong IIoT cần phải là xác thực cả hai chiều (Mutual Authentication), trong đó cả thiết bị (Client) và máy chủ (Server/Cloud) đều phải xác minh danh tính của nhau. Điều này ngăn chặn các cuộc tấn công mạo danh (Impersonation) hoặc Nguy cơ tấn công mạng OT từ bên ngoài.

Phương pháp Certificate-based Authentication (Xác thực dựa trên Chứng chỉ số) đóng vai trò trung tâm trong việc thiết lập niềm tin giữa các thực thể IIoT.

- Cấp phát Chứng chỉ: Mỗi thiết bị IIoT nhận một Chứng chỉ số duy nhất, được ký bởi một Hạ tầng Khóa Công khai (PKI) nội bộ.

- Khóa Riêng (Private Key) được bảo vệ: Khóa Riêng tương ứng được lưu trữ an toàn, lý tưởng nhất là trong Trusted Platform Module (TPM), một chip bảo mật chuyên dụng trên thiết bị Edge Devices.

- Xác minh Danh tính: Thiết bị sử dụng Khóa Riêng để ký các yêu cầu và thiết lập phiên TLS, cho phép hệ thống quản lý tin tưởng danh tính của thiết bị.

Sử dụng Trusted Platform Module (TPM) để bảo vệ Khóa Riêng là một tiêu chuẩn vàng trong bảo mật IIoT, bởi TPM tạo ra một môi trường vật lý an toàn, chống lại sự can thiệp và trích xuất khóa, ngay cả khi thiết bị bị đánh cắp hoặc kiểm soát vật lý.

2.3. Kiểm soát Truy cập Mạng: Phân đoạn và Giới hạn

Tầm quan trọng của việc phân đoạn mạng (Network Segmentation) không thể phủ nhận, nó là xương sống trong việc tách biệt các chức năng và giới hạn phạm vi ảnh hưởng của một cuộc tấn công. Việc tách biệt mạng OT/IT là bước đầu tiên và cơ bản nhất, thường được thực hiện bằng tường lửa (Firewall) và DMZ (Demilitarized Zone) để kiểm soát nghiêm ngặt lưu lượng truy cập giữa hai miền.

Nguyên tắc Least Privilege (Đặc quyền tối thiểu) cần được áp dụng cho tất cả các thiết bị và ứng dụng trong mạng OT. Điều này có nghĩa là một thiết bị chỉ được phép giao tiếp với những tài sản hoặc dịch vụ mà nó thực sự cần để hoàn thành nhiệm vụ của mình.

Các bước triển khai kiểm soát truy cập bao gồm:

- Xác định Vùng/Khu vực: Chia mạng OT thành các khu vực bảo mật (Security Zones) dựa trên chức năng, mức độ rủi ro, và yêu cầu truy cập (ví dụ: Zone cho PLC, Zone cho HMI, Zone cho hệ thống giám sát).

- Chính sách Tường lửa: Thiết lập các quy tắc tường lửa nghiêm ngặt để chỉ cho phép các giao thức và cổng cần thiết được lưu thông giữa các khu vực.

- Kiểm soát Truy cập dựa trên Vai trò (RBAC): Đảm bảo rằng người dùng và ứng dụng chỉ có quyền truy cập vào các tài sản và chức năng được chỉ định theo vai trò của họ.

3. Chiến lược Kiến trúc: Áp dụng Mô hình Zero-Trust trong Mạng Công nghiệp

3.1. Giới thiệu về Kiến trúc Zero-Trust Công nghiệp

Kiến trúc Zero-Trust Công nghiệp được xem là mô hình phòng thủ tiến hóa vượt lên trên các giới hạn của bảo mật dựa trên chu vi mạng truyền thống. Trong môi trường truyền thống, mọi thực thể bên trong chu vi mạng đều được “tin tưởng mặc định”, một giả định nguy hiểm khi các cuộc tấn công thường bắt nguồn từ nội bộ hoặc thông qua các thiết bị bị xâm phạm.

Nguyên tắc cốt lõi của Zero-Trust là “Không bao giờ tin tưởng, Luôn xác minh” (Never Trust, Always Verify). Trong môi trường IIoT, điều này có nghĩa là mọi yêu cầu kết nối, dù đến từ bên trong hay bên ngoài mạng, đều phải được xác thực và cấp quyền dựa trên chính sách nghiêm ngặt. Kiến trúc Zero-Trust Công nghiệp giải quyết hiệu quả các rủi ro phát sinh từ sự hội tụ của Mạng OT/IT và sự gia tăng của các thiết bị di động.

3.2. Triển khai Micro-segmentation trong Mạng OT

Triển khai Micro-segmentation là một kỹ thuật then chốt trong Kiến trúc Zero-Trust Công nghiệp, bằng cách chia nhỏ mạng OT thành các phân đoạn cực nhỏ (Micro-segments hoặc Cells/Zones) đến cấp độ từng thiết bị hoặc nhóm thiết bị có chức năng tương tự. Điều này giúp cô lập các Nguy cơ tấn công mạng OT ngay từ khi chúng phát sinh.

Micro-segmentation hoạt động thông qua:

- Tường lửa Phần mềm (Software-defined Firewalls): Triển khai các chính sách kiểm soát truy cập tại lớp ứng dụng, thay vì chỉ dựa vào tường lửa vật lý ở ranh giới.

- Kiểm soát Lưu lượng Đông-Tây (East-West Traffic): Hạn chế nghiêm ngặt sự di chuyển ngang của các tác nhân độc hại giữa các thiết bị bên trong cùng một mạng OT.

- Áp dụng chính sách dựa trên ngữ cảnh (Context-aware Policy Enforcement): Chính sách truy cập không chỉ dựa trên danh tính mà còn dựa trên các yếu tố ngữ cảnh như thời gian trong ngày, vị trí địa lý, trạng thái bảo mật của thiết bị (ví dụ: đã được vá lỗi chưa), và kiểu dữ liệu đang được truyền tải.

3.3. Bảo vệ Lớp Edge và Cloud (Defense-in-Depth)

Edge Gateway là điểm thực thi chính sách quan trọng trong chiến lược phòng thủ đa tầng (Defense-in-Depth), nơi các chính sách Bảo mật IIoT được áp dụng gần nhất với Field Devices. Edge Gateway không chỉ là bộ chuyển đổi giao thức mà còn thực hiện kiểm tra lưu lượng, giới hạn giao thức, và đôi khi là thực thi các chính sách Kiến trúc Zero-Trust Công nghiệp ngay tại chỗ.

Các biện pháp bảo vệ Lớp Edge và Cloud bao gồm:

- Kiểm tra Giao thức Sâu (Deep Packet Inspection – DPI): Kiểm tra nội dung Payload của các giao thức OT để phát hiện các lệnh hoặc hành vi bất thường, ngay cả khi lưu lượng đã được giải mã ở lớp Edge.

- Hardening (Củng cố Bảo mật) Hệ điều hành: Vô hiệu hóa các dịch vụ không cần thiết, giới hạn quyền truy cập, và sử dụng các hệ điều hành được tăng cường bảo mật trên Edge Gateway.

- Đảm bảo cấu hình bảo mật (Security Configuration) của các dịch vụ Cloud: Sử dụng IAM (Identity and Access Management) nghiêm ngặt để kiểm soát quyền truy cập API Cloud, và áp dụng Encryption at Rest (mã hóa dữ liệu đang lưu trữ) cho tất cả các kho dữ liệu IIoT trên Cloud.

4. Nguy cơ, Thách thức và Quản lý Vòng đời An toàn

4.1. Nguy cơ Tấn công Mạng OT Đặc trưng

Nguy cơ Tấn công Mạng OT mang tính chất độc đáo do sự kết hợp của các lỗ hổng hệ thống cũ (Legacy Systems) và sự gia tăng kết nối. Các cuộc tấn công này thường nhắm vào khả năng sẵn sàng (Availability) và tính toàn vẹn (Integrity) của hệ thống.

Các loại tấn công phổ biến nhắm vào OT:

- Tấn công Man-in-the-Middle (MITM): Kẻ tấn công chèn vào giữa thiết bị và máy chủ, đánh cắp hoặc thay đổi dữ liệu vận hành và các lệnh điều khiển, đặc biệt hiệu quả nếu không sử dụng Mã hóa TLS/SSL trong OT.

- Tấn công Denial-of-Service (DDoS) nhằm vào khả năng sẵn sàng: Làm quá tải các thiết bị điều khiển (ví dụ: PLC) bằng một lượng lớn lưu lượng mạng, khiến chúng không thể xử lý các lệnh điều khiển thiết yếu kịp thời, dẫn đến đình trệ sản xuất.

- Tấn công chuỗi cung ứng (Supply Chain Attacks): Chèn mã độc hại vào Firmware hoặc phần mềm bên thứ ba được sử dụng trong các thiết bị IIoT. Vụ tấn công này đặc biệt nguy hiểm vì nó xâm nhập vào hệ thống trước khi triển khai.

- Tấn công Protocol Exploitation: Lợi dụng các lỗ hổng của các giao thức OT độc quyền (ví dụ: Modbus, Profinet) để gửi các lệnh không hợp lệ, gây mất kiểm soát thiết bị.

4.2. Thách thức trong Hoạt động Vận hành Bảo mật

Quản lý Vòng đời Bảo mật (Security Lifecycle) đặt ra thách thức lớn nhất trong môi trường OT do tuổi thọ thiết bị dài và yêu cầu độ tin cậy cao.

- Thách thức Patching và Cập nhật Firmware: Việc cập nhật Firmware và vá lỗi (Patching) trên các thiết bị IIoT có nguy cơ gây ra sự cố hệ thống và cần phải được lên lịch trong thời gian đình trệ sản xuất tối thiểu. Nhiều thiết bị cũ (Legacy devices) thậm chí không có khả năng nhận các bản vá bảo mật.

- Quản lý Chứng chỉ số (Certificate Management): Việc theo dõi, gia hạn, và thay thế Chứng chỉ số trên hàng ngàn thiết bị phân tán là một nhiệm vụ vận hành phức tạp, dễ dẫn đến lỗi chứng chỉ hết hạn gây gián đoạn kết nối.

- Thiếu hụt chuyên môn kết hợp (IT/OT Skills Gap): Các kỹ sư OT truyền thống thường thiếu kiến thức về bảo mật mạng tiên tiến, trong khi các chuyên gia IT thiếu hiểu biết về rủi ro an toàn vật lý và độ trễ trong hệ thống kiểm soát công nghiệp. Sự thiếu hụt này làm suy yếu khả năng giám sát an toàn kết nối.

4.3. Các Công cụ và Tiêu chuẩn Hỗ trợ

Các tiêu chuẩn quốc tế cung cấp khung hướng dẫn để quản lý rủi ro và củng cố an toàn kết nối trong IIoT.

- ISA/IEC 62443: Bộ tiêu chuẩn hàng đầu về Bảo mật cho hệ thống ICS (Industrial Control Systems), cung cấp các yêu cầu cụ thể cho việc phân đoạn mạng, kiểm soát truy cập, và quy trình phát triển sản phẩm an toàn.

- NIST CSF (Cybersecurity Framework): Cung cấp khung năm chức năng (Identify, Protect, Detect, Respond, Recover) giúp tổ chức xây dựng và quản lý chương trình Bảo mật IIoT toàn diện.

Việc sử dụng các công cụ công nghệ chuyên dụng là cần thiết để phát hiện và phản ứng với các mối đe dọa trong môi trường OT.

5. Kết luận

An toàn kết nối trong IIoT đòi hỏi một cách tiếp cận đa tầng và chủ động, không còn phụ thuộc vào các biện pháp phòng thủ ranh giới lỗi thời. Chiến lược bảo mật phải ưu tiên Tính Sẵn sàng và Tính Toàn vẹn của hệ thống điều khiển công nghiệp, đồng thời đảm bảo Bảo mật dữ liệu qua đường truyền.