Điện toán đám mây

Quản lý Danh tính và Truy cập (IAM) trong Môi trường Đám mây cho Sản Xuất

Điện toán đám mây đã thay đổi hoàn toàn khái niệm ranh giới bảo mật, biến danh tính thành yếu tố cốt lõi trong hệ sinh thái số. Khi các hệ thống ERP, MES và dữ liệu IIoT được chuyển lên Cloud, việc quản lý hàng nghìn danh tính người dùng, ứng dụng và thiết bị trở thành thách thức lớn. Quản lý danh tính và truy cập (IAM) giúp kiểm soát truy cập, ngăn rủi ro vi phạm dữ liệu, đồng thời bảo đảm nguyên tắc đặc quyền tối thiểu và tuân thủ mô hình Zero Trust. Bài viết sẽ phân tích nguyên tắc, kiến trúc và thách thức bảo mật trong IAM, đặc biệt với danh tính IIoT và OT/IT Security, từ đó đề xuất chiến lược IAM toàn diện cho Công nghiệp 4.0.

1. Giới Thiệu và Vai trò Quyết định của IAM trong Bảo mật Đám mây

1.1. IAM là gì và Nguyên tắc Cốt lõi (AAA)

Quản lý danh tính và truy cập (IAM) là khuôn khổ các quy trình và công nghệ đảm bảo mọi danh tính được cấp quyền truy cập phù hợp đến tài nguyên Cloud, dựa trên danh tính đã được xác thực và ủy quyền chính xác.

Vai trò của IAM là cung cấp khả năng kiểm soát tập trung đối với những người hoặc thứ gì có thể làm gì trong môi trường Cloud, khác biệt hoàn toàn so với mô hình bảo mật dựa trên mạng truyền thống. Khung IAM được xây dựng trên ba nguyên tắc cốt lõi, thường được gọi là AAA, đại diện cho chu trình quản lý danh tính hoàn chỉnh:

Ba Nguyên tắc Cốt lõi của IAM (AAA):

- Xác thực (Authentication): Đây là quá trình chứng minh danh tính của người dùng hoặc hệ thống, thông qua việc sử dụng mật khẩu, chứng chỉ, hoặc Xác thực Đa yếu tố (MFA). MFA là một lớp bảo vệ cần thiết chống lại các cuộc tấn công chiếm đoạt tài khoản (Account Takeover).

- Ủy quyền (Authorization): Đây là hành động quyết định những hành động cụ thể mà danh tính đã được xác thực được phép thực hiện, dựa trên các chính sách truy cập được xác định trước, thường là qua RBAC.

- Kiểm toán (Accounting): Đây là hoạt động theo dõi và ghi lại chi tiết hoạt động của danh tính, bao gồm mọi nỗ lực truy cập tài nguyên, được lưu trữ trong Nhật ký Truy cập (Access Log) để phục vụ điều tra và Tuân thủ quy định.

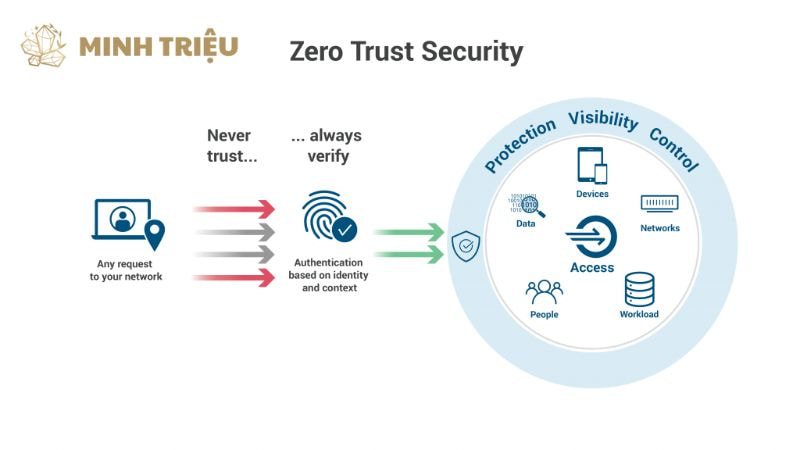

1.2. IAM là nền tảng của Mô hình Zero Trust

Mô hình Zero Trust dựa trên nguyên tắc “Không bao giờ tin tưởng, luôn xác minh”, biến IAM thành ranh giới bảo mật hiệu quả nhất trong môi trường Cloud phân tán. Mô hình này loại bỏ giả định tin cậy ngầm đối với người dùng hoặc thiết bị bên trong mạng, đòi hỏi mọi yêu cầu truy cập phải được xác minh và ủy quyền lại liên tục.

IAM cung cấp cơ chế để xác minh mọi yêu cầu truy cập tài nguyên Cloud, bao gồm kiểm tra danh tính, trạng thái thiết bị, và ngữ cảnh truy cập. Trong Sản xuất công nghiệp, Zero Trust giúp bảo vệ chuỗi cung ứng kỹ thuật số và ngăn chặn chuyển động ngang (Lateral Movement) nếu một phần của hệ thống IIoT bị xâm nhập, hạn chế đáng kể thiệt hại tiềm tàng.

2. Kiến trúc và Các Thành phần Chính của IAM trong Cloud

2.1. Quản lý Danh tính Con người, Ứng dụng và Thiết bị

Kiến trúc IAM hiện đại phải mở rộng phạm vi quản lý ra ngoài người dùng con người, bao gồm cả danh tính của phần mềm và thiết bị. Danh tính Con người đại diện cho người dùng cuối, kỹ sư vận hành, và quản trị viên hệ thống, yêu cầu các chính sách MFA nghiêm ngặt. Danh tính Người máy (Service Principal) là danh tính được cấp cho các ứng dụng, chức năng Serverless (ví dụ: Lambda, Azure Functions), hoặc các dịch vụ Cloud khác (ví dụ: một dịch vụ phân tích dữ liệu cần quyền đọc từ Object Storage).

Việc quản lý Danh tính Người máy là một rủi ro bảo mật lớn nếu không được kiểm soát chặt chẽ, vì một khóa truy cập bị lộ có thể trao quyền truy cập tự động không giới hạn. Danh tính IIoT là thách thức lớn nhất, đại diện cho hàng triệu cảm biến và thiết bị Edge, mỗi thiết bị cần có một danh tính duy nhất để xác thực và ủy quyền gửi dữ liệu IIoT Thời gian thực.

2.2. Kiểm soát Truy cập theo Vai trò (RBAC) và Chính sách (Policy)

Kiểm soát Truy cập theo Vai trò (RBAC) là mô hình kiểm soát truy cập tiêu chuẩn trong môi trường Cloud, giúp thực thi nguyên tắc Đặc quyền tối thiểu một cách hiệu quả. RBAC áp dụng quyền cho các vai trò (Role) đã được xác định trước (ví dụ: “MES Read-Only”, “IIoT Administrator”), sau đó gán vai trò đó cho người dùng hoặc dịch vụ.

Cách tiếp cận này giảm thiểu sự phức tạp của việc quản lý quyền truy cập cho từng danh tính riêng lẻ. Chính sách (Policy) là tài liệu kỹ thuật chi tiết, quy định cụ thể hành động nào được phép (Allow) hoặc bị từ chối (Deny) trên tài nguyên Cloud cụ thể (ví dụ: chỉ cho phép người dùng ở vai trò “Data Analyst” đọc từ một Object Storage nhất định). Sự kết hợp giữa RBAC và Chính sách tạo ra ranh giới ủy quyền chi tiết, đảm bảo mọi truy cập đều được kiểm soát và phù hợp với nhiệm vụ kinh doanh.

2.3. Tích hợp và Đồng bộ hóa Danh tính

Việc tích hợp danh tính là yếu tố then chốt để tạo ra trải nghiệm người dùng liền mạch và quản lý tập trung trong kiến trúc lai (Hybrid Architecture). Đăng nhập Một lần (SSO) cho phép người dùng sử dụng một bộ thông tin đăng nhập duy nhất để truy cập cả các dịch vụ Cloud và hệ thống On-premise, cải thiện đáng kể năng suất và giảm thiểu rủi ro liên quan đến việc sử dụng nhiều mật khẩu yếu.

Quản lý Danh tính Liên kết (Federated Identity) là quá trình liên kết kho danh tính của tổ chức (ví dụ: Active Directory On-premise) với hệ thống IAM của Nhà cung cấp Cloud (CSP). Quá trình liên kết này cho phép tổ chức duy trì nguồn danh tính duy nhất (Source of Truth) trong khi mở rộng phạm vi ủy quyền ra môi trường Cloud, đảm bảo rằng khi một người dùng rời công ty, quyền truy cập của họ sẽ bị thu hồi đồng thời ở cả On-premise và Cloud.

3. Thách thức IAM Đặc thù trong Sản xuất Công nghiệp và IIoT

3.1. Quản lý Danh tính IIoT và Thiết bị Edge

Ngành Sản xuất công nghiệp đối mặt với thách thức to lớn trong việc quản lý Danh tính IIoT do quy mô và tính chất vật lý của các thiết bị. Số lượng lớn các thiết bị (hàng triệu cảm biến, PLC) cần xử lý, đòi hỏi mỗi thiết bị phải có một danh tính duy nhất để xác thực. Thiết bị IIoT thường có Khả năng Giới hạn về tài nguyên tính toán và bộ nhớ, không thể áp dụng các giao thức IAM truyền thống nặng nề như OAuth 2.0.

Do đó, cần sử dụng cơ chế chứng chỉ nhẹ (Lightweight Certificate Mechanism), thường là chứng chỉ X.509, được quản lý thông qua dịch vụ PKI chuyên biệt của Cloud. Quản lý Vòng đời (Lifecycle) của IIoT Identity là khó khăn, bao gồm việc xoay vòng khóa (Key Rotation) định kỳ, và thu hồi chứng chỉ ngay lập tức khi thiết bị ngừng hoạt động hoặc bị nghi ngờ bị xâm nhập.

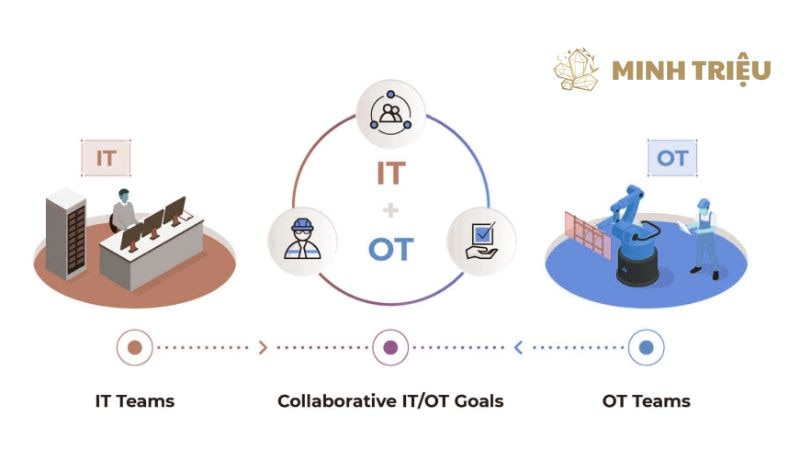

3.2. Quản lý Truy cập cho Hệ thống OT/IT Security

Sự hội tụ của hệ thống công nghệ thông tin (IT) và công nghệ vận hành (OT) đã mở rộng ranh giới bảo mật, đòi hỏi IAM phải mở rộng từ môi trường IT (ERP, Email) sang môi trường OT (MES, SCADA) của nhà máy. Thách thức này nằm ở việc áp dụng các chính sách Đặc quyền tối thiểu vào môi trường OT vốn nhạy cảm với thời gian thực và an toàn vật lý. Kiểm soát Truy cập từ Xa là một yêu cầu cấp thiết, đảm bảo các kỹ sư bên ngoài có thể truy cập các thiết bị OT từ xa qua Cloud một cách an toàn và chỉ thực hiện các hành động đã được ủy quyền chính xác.

Việc thực thi nguyên tắc Least Privilege cho các hành động quan trọng (ví dụ: thay đổi cấu hình PLC) là cần thiết để bảo vệ an toàn và tính toàn vẹn của hoạt động sản xuất. Việc quản lý OT/IT Security là một nhiệm vụ phức tạp, yêu cầu các chính sách IAM phải được thiết kế riêng biệt để tránh ảnh hưởng đến sự ổn định của hệ thống OT.

3.3. Yêu cầu Tuân thủ và Kiểm toán Bảo mật

Ngành công nghiệp cần đáp ứng các tiêu chuẩn an ninh mạng công nghiệp khắt khe (ví dụ: ISA/IEC 62443, NIS 2), và IAM cung cấp khả năng kiểm soát để chứng minh Tuân thủ quy định. Việc kiểm soát chặt chẽ danh tính là bằng chứng cho thấy tổ chức đã thực hiện các biện pháp bảo vệ cần thiết. Kiểm toán Truy cập là bắt buộc, yêu cầu việc lưu trữ Nhật ký Truy cập (Access Log) đầy đủ, chi tiết và không thể thay đổi. Các tổ chức cần phân tích các nhật ký này để phát hiện hoạt động bất thường và điều tra các sự cố bảo mật một cách hiệu quả.

Các yêu cầu Kiểm soát IAM theo ISA/IEC 62443:

- Kiểm soát truy cập dựa trên vai trò (RBAC).

- Quản lý vòng đời danh tính (Provisioning/Deprovisioning).

- Yêu cầu Xác thực Đa yếu tố (MFA) cho truy cập từ xa.

- Ghi lại và bảo vệ Nhật ký Truy cập (Access Log).

4. Chiến lược Triển khai và Tối ưu hóa IAM cho Nhà Sản Xuất

4.1. Thực thi Nguyên tắc Đặc quyền Tối thiểu (Least Privilege)

Nguyên tắc Đặc quyền tối thiểu (Least Privilege) là nền tảng của Mô hình Zero Trust, đặt mục tiêu mọi danh tính (con người, Danh tính Người máy, thiết bị IIoT) chỉ được cấp quyền cần thiết tuyệt đối để thực hiện công việc, giảm thiểu bề mặt tấn công tổng thể. Việc áp dụng nguyên tắc này đòi hỏi sự giám sát liên tục.

Các tổ chức nên sử dụng các công cụ Cloud Security Posture Management (CSPM) để phân tích các chính sách IAM hiện tại, xác định các quyền dư thừa hoặc không sử dụng, và đề xuất các chính sách được thu hẹp phạm vi. Việc thực thi Đặc quyền tối thiểu giúp ngăn chặn thiệt hại lan rộng nếu một danh tính bị xâm nhập.

Các bước Thực thi Đặc quyền Tối thiểu:

- Phân tích Vai trò: Xác định chính xác các vai trò cần thiết trong môi trường Cloud (Sản xuất công nghiệp).

- Định nghĩa Chính sách: Tạo ra các Chính sách (Policy) IAM chỉ cấp quyền cho các hành động và tài nguyên cụ thể.

- Giám sát Sử dụng: Theo dõi hoạt động thực tế của vai trò để điều chỉnh chính sách, loại bỏ các quyền không sử dụng.

4.2. Quản lý Truy cập Tạm thời (Temporary Access)

Quản lý Truy cập Tạm thời là một chiến lược quan trọng nhằm tránh sử dụng các khóa truy cập dài hạn (Long-Term Access Keys) không an toàn cho Danh tính Người máy và các tác vụ tự động hóa. Các tổ chức nên sử dụng các cơ chế như Security Token Service (STS) của CSP để cấp phát quyền truy cập tạm thời (chỉ kéo dài vài phút hoặc vài giờ).

Truy cập Tạm thời đảm bảo rằng ngay cả khi mã thông báo (token) bị lộ, kẻ tấn công cũng chỉ có một cửa sổ thời gian rất ngắn để khai thác. Cơ chế này là lý tưởng cho các tác vụ tự động hóa, các luồng dữ liệu Thời gian thực của IIoT, và các dịch vụ Serverless, nâng cao đáng kể Bảo mật đám mây tổng thể.

4.3. Giám sát Liên tục và Phân tích Rủi ro

Giám sát Liên tục là yếu tố cần thiết để duy trì tính toàn vẹn của kiến trúc IAM. Các tổ chức cần thiết lập các cảnh báo tự động khi phát hiện thay đổi đối với chính sách IAM quan trọng hoặc khi có các nỗ lực truy cập thất bại lặp đi lặp lại (Brute-Force Attacks).

Phân tích Hành vi là công cụ mạnh mẽ, sử dụng công cụ UEBA (User and Entity Behavior Analytics) để xác định các danh tính đang hành động ngoài mô hình thông thường của chúng (ví dụ: một thiết bị IIoT đột nhiên cố gắng truy cập cơ sở dữ liệu tài chính, hoặc một kỹ sư đăng nhập từ một quốc gia bất thường). UEBA giúp phát hiện các mối đe dọa nội bộ hoặc các tài khoản bị xâm nhập mà không thể bị phát hiện bằng các quy tắc tĩnh thông thường, đảm bảo phản ứng kịp thời và chính xác.

5. Kết Luận

Quản lý danh tính và truy cập (IAM) là trụ cột chính của chiến lược Bảo mật đám mây cho Sản xuất công nghiệp, đảm bảo sự tin cậy trong bối cảnh kỹ thuật số mới. IAM đóng vai trò là lớp bảo vệ đầu tiên và quan trọng nhất, thực thi các nguyên tắc Xác thực, Ủy quyền, và Kiểm toán trên mọi danh tính. Thành công trong việc bảo vệ dữ liệu sản xuất đòi hỏi các tổ chức cần ưu tiên việc triển khai Mô hình Zero Trust toàn diện, áp dụng nguyên tắc Đặc quyền tối thiểu nghiêm ngặt cho tất cả Danh tính Người máy và Danh tính IIoT, và đầu tư vào các giải pháp IAM chuyên biệt để quản lý hiệu quả rủi ro OT/IT Security. Một chiến lược IAM vững chắc sẽ đảm bảo tính bảo mật và Tuân thủ quy định công nghiệp, mở đường cho việc khai thác tối đa tiềm năng của Điện toán đám mây trong Công nghiệp 4.0.