Điện toán đám mây

Đảm bảo Tính Toàn vẹn Dữ liệu trong Môi trường Đám mây Công nghiệp

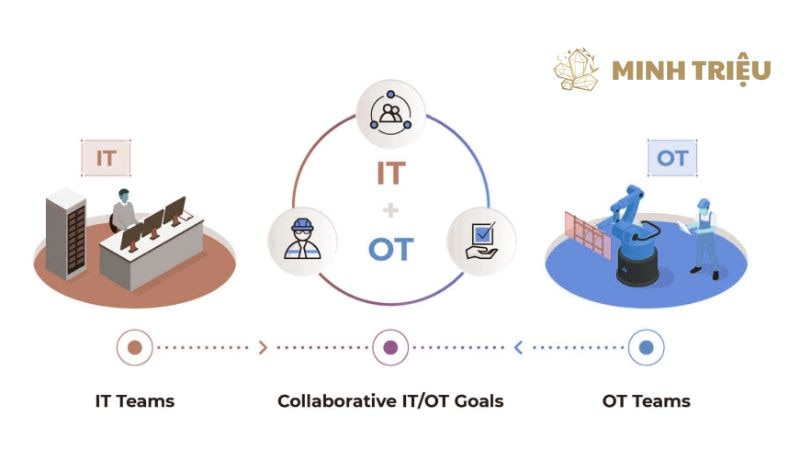

Tính toàn vẹn dữ liệu (Data Integrity) là yếu tố then chốt đảm bảo dữ liệu IIoT luôn chính xác và đáng tin cậy trong sản xuất công nghiệp. Mọi sai lệch dữ liệu có thể gây lỗi tự động hóa, giảm chất lượng và hiệu suất vận hành. Do đó, bảo vệ tính toàn vẹn dữ liệu là ưu tiên sống còn của doanh nghiệp. Bài viết sẽ làm rõ các thách thức trong môi trường OT/IT hội tụ, giới thiệu các cơ chế như Hashing, Bất biến dữ liệu và Ledger Database, cùng chiến lược tuân thủ IEC 62443 nhằm xây dựng chuỗi cung ứng số an toàn, tin cậy.

1. Tính Toàn vẹn Dữ liệu: Nền tảng của Sự Tin cậy trong Điện toán Đám mây Công nghiệp

1.1. Tầm quan trọng Quyết định của Data Integrity đối với IIoT và AI/ML

Tính toàn vẹn dữ liệu là yêu cầu tiên quyết để các hệ thống tự động hóa và mô hình AI/Machine Learning hoạt động chính xác trong Điện toán đám mây trong công nghiệp. Các mô hình AI/ML dựa trên lượng dữ liệu lớn từ cảm biến IIoT để thực hiện các chức năng tiên đoán, ví dụ như dự đoán lỗi của máy móc (Predictive Maintenance), tối ưu hóa Chuỗi cung ứng số hoặc điều chỉnh quy trình sản xuất theo thời gian thực.

Dữ liệu đầu vào bị can thiệp hoặc sai lệch (Data Poisoning) sẽ khiến đầu ra của mô hình không đáng tin cậy, dẫn đến các hành động điều khiển sai lệch, gây thiệt hại về kinh tế, lãng phí nguyên vật liệu và thậm chí ảnh hưởng đến an toàn vận hành.

Việc Đảm bảo tính toàn vẹn dữ liệu có ý nghĩa đặc biệt quan trọng trong các ngành công nghiệp có yêu cầu về độ chính xác cao và quy định nghiêm ngặt như dược phẩm và hàng không. Mỗi điểm dữ liệu từ IIoT cần có một “dấu vết kiểm toán” (Audit Trail) đáng tin cậy, cho phép các chuyên gia xác định nguồn gốc, thời gian tạo và lịch sử sửa đổi của dữ liệu để dễ dàng truy xuất và xác minh.

1.2. Thách thức Đặc thù từ Môi trường OT/IT Convergence

Sự hợp nhất OT/IT Convergence tạo ra những điểm yếu mới trong chuỗi truyền dữ liệu, đặt ra thách thức đáng kể cho việc Đảm bảo tính toàn vẹn dữ liệu vì hai miền này có tiêu chuẩn bảo mật và giao thức rất khác nhau. Các điểm yếu tiềm ẩn được phân tích rõ ràng ở ba cấp độ chính trong kiến trúc đám mây công nghiệp:

- Thiết bị Đầu cuối (Edge): Các thiết bị IIoT thường có tài nguyên tính toán và năng lượng hạn chế, nên khó thực hiện các thuật toán Mã hóa và Hashing mạnh mẽ trên phần cứng đó. Việc này làm cho dữ liệu ở biên dễ bị can thiệp trước khi được bảo vệ bằng lớp bảo mật của Cloud.

- Quá trình Chuyển đổi (In-Transit): Dữ liệu đi qua nhiều giao thức và cổng kết nối từ mạng nhà máy lên Cloud, tạo ra nhiều điểm có thể bị thay đổi bởi kẻ tấn công. Ví dụ, sự chuyển đổi từ giao thức OT sang IT (như Modbus sang MQTT) có thể tạo ra lỗ hổng cho Man-in-the-Middle (MITM).

- Phần mềm Trung gian (Middleware): Các ứng dụng Gateway và Message Broker đóng vai trò là cầu nối giữa OT và Cloud cũng có thể bị lỗi hoặc bị khai thác để thay đổi payload dữ liệu trước khi nó được ghi vào cơ sở dữ liệu. Việc quản lý và vá lỗi cho các thành phần trung gian này trở nên phức tạp và là nguồn gốc của rủi ro.

1.3. Phân loại Mối đe dọa đến Tính Toàn vẹn Dữ liệu

Mô hình rủi ro cho Tính toàn vẹn dữ liệu giúp doanh nghiệp thiết kế các biện pháp kiểm soát phòng ngừa và phát hiện hiệu quả trong môi trường đám mây luôn biến động. Các mối đe dọa này có thể được phân loại thành ba nhóm chính:

| Loại Mối đe dọa | Mô tả Chi tiết | Hậu quả trong Sản xuất Công nghiệp |

| Sự cố Vô tình (Accidental Events) | Lỗi mạng dẫn đến mất gói, lỗi phần cứng gây hỏng sector lưu trữ, lỗi lập trình gây ra sai sót logic (ví dụ: Write-read errors). | Dữ liệu cảm biến thiếu hụt hoặc không đồng bộ, dẫn đến dự báo lỗi sai lệch. |

| Thao túng Cố ý (Intentional Manipulation) | Tấn công Man-in-the-Middle (MITM) để thay đổi dữ liệu trong quá trình truyền, hoặc truy cập trái phép để sửa đổi dữ liệu lưu trữ, ví dụ như Data Poisoning. | Kẻ tấn công thay đổi các thông số nhiệt độ hoặc áp suất để che giấu một sự cố hoặc phá hoại sản phẩm. |

| Configuration Drift | Thay đổi không mong muốn trong cài đặt lưu trữ hoặc chính sách IAM dẫn đến rủi ro về tính bất biến. Điều này làm cho dữ liệu có thể bị xóa hoặc sửa sau khi đã ghi. | Mất hồ sơ kiểm toán quan trọng về lịch sử vận hành, vi phạm yêu cầu Tuân thủ quy định. |

2. Các Cơ chế Kỹ thuật Cốt lõi Đảm bảo Tính Toàn vẹn Dữ liệu

2.1. Hashing và Chữ ký số (Digital Signatures): Nền tảng Xác thực

Hashing và Chữ ký số cung cấp phương tiện để xác minh nguồn gốc và nội dung của dữ liệu mà không cần tiết lộ thông tin nhạy cảm. Kỹ thuật Hashing (thường sử dụng SHA-256) là một hàm một chiều, biến dữ liệu IIoT thành một chuỗi băm duy nhất (Checksum). Bất kỳ thay đổi nhỏ nào trong dữ liệu gốc đều dẫn đến một chuỗi băm hoàn toàn khác, cho phép hệ thống Cloud dễ dàng phát hiện sự thay đổi trong quá trình truyền tải hoặc lưu trữ.

Chữ ký điện tử bổ sung một lớp bảo vệ bằng cách sử dụng khóa riêng của thiết bị/ứng dụng nguồn để ký vào chuỗi băm đã tạo. Hệ thống đích sử dụng khóa công khai tương ứng để xác minh chữ ký, đảm bảo Tính xác thực (Authenticity) rằng dữ liệu đến từ nguồn đáng tin cậy và Tính không chối bỏ (Non-Repudiation) rằng nguồn không thể phủ nhận việc đã gửi dữ liệu. Việc kết hợp hai kỹ thuật này là phương pháp chuẩn để đảm bảo tính toàn vẹn dữ liệu từ Edge đến Cloud.

| Kỹ thuật Hashing | Tính chất Bảo mật | Ứng dụng trong Công nghiệp |

| SHA-256 | Chống va chạm cao, Được chấp nhận rộng rãi | Xác minh tính toàn vẹn của tệp Firmware và Dữ liệu Lớn (Big Data) trước khi xử lý. |

| HMAC | Cần Khóa bí mật, Đảm bảo tính xác thực và toàn vẹn | Bảo vệ tính toàn vẹn của API Call và Message Broker trong quá trình truyền tải. |

| MD5 | Yếu hơn, Không nên dùng cho bảo mật | Chỉ dùng cho kiểm tra lỗi hoặc tốc độ thấp (Không an toàn), nên tránh sử dụng. |

2.2. Bất biến Dữ liệu (Data Immutability) và Sổ cái Kỹ thuật số (Ledger)

Bất biến dữ liệu là chiến lược lưu trữ tiên tiến nhằm đảm bảo dữ liệu sau khi được ghi sẽ không thể bị sửa đổi hoặc xóa dưới bất kỳ hình thức nào, trở thành xương sống cho hồ sơ kiểm toán đáng tin cậy. Các nhà cung cấp dịch vụ đám mây cung cấp các dịch vụ lưu trữ có chính sách WORM (Write Once Read Many), cho phép doanh nghiệp khóa các tệp IIoT và log vận hành sau khi ghi với thời gian giữ lại xác định.

Sự phát triển của Managed Ledger Databases (ví dụ: Amazon QLDB) đã mang lại một giải pháp chuyên biệt cho Đảm bảo tính toàn vẹn dữ liệu. Các cơ sở dữ liệu sổ cái ghi lại các giao dịch quan trọng với một chuỗi cryptographic hash, nối mỗi bản ghi với bản ghi trước đó theo cơ chế chuỗi khối (Blockchain). Bất kỳ nỗ lực nào nhằm thay đổi một bản ghi cũ sẽ làm hỏng chuỗi băm của toàn bộ sổ cái, cho phép hệ thống phát hiện ngay lập tức việc thao túng. Cơ chế này là lý tưởng cho việc theo dõi Chuỗi cung ứng số, lịch sử bảo trì thiết bị và đảm bảo sự minh bạch tuyệt đối.

2.3. Quản lý Metadata và Cơ chế Versioning

Quản lý Metadata và Phiên bản (Versioning) là các lớp kiểm soát bổ sung giúp hệ thống xác nhận tính toàn vẹn của dữ liệu và có thể khôi phục về trạng thái chính xác khi phát hiện lỗi. Metadata (Siêu dữ liệu) cung cấp thông tin quan trọng về dữ liệu (ví dụ: Timestamp của thiết bị nguồn, vị trí và ID của cảm biến). Metadata phải được ký số hoặc băm cùng với dữ liệu chính để chứng minh nguồn gốc và thời điểm tạo, ngăn chặn việc giả mạo thời gian hoặc nguồn phát.

Các dịch vụ lưu trữ Cloud hỗ trợ Versioning (Quản lý Phiên bản) là một cơ chế dự phòng hiệu quả. Versioning cho phép khôi phục ngay lập tức các đối tượng bị hỏng hoặc bị sửa đổi về phiên bản trước có tính toàn vẹn. Điều này là đặc biệt quan trọng trong môi trường sản xuất công nghiệp nơi việc ngừng hoạt động để khôi phục dữ liệu tốn kém thời gian và tiền bạc. Versioning hoạt động bằng cách lưu trữ tất cả các phiên bản của một đối tượng, cho phép truy cập và so sánh hash của các phiên bản khác nhau để xác định phiên bản chính xác và toàn vẹn.

3. Chiến lược Triển khai và Tuân thủ Tính Toàn vẹn Dữ liệu

3.1. Thiết kế Kiến trúc Toàn vẹn (Integrity-by-Design) và Kiểm soát End-to-End

Chiến lược Integrity-by-Design đòi hỏi việc tích hợp các kiểm soát toàn vẹn từ thiết bị IIoT đến tầng Cloud, tạo thành một hệ thống bảo vệ End-to-End liền mạch. Việc Đảm bảo tính toàn vẹn dữ liệu phải được coi là một yêu cầu phi chức năng từ giai đoạn thiết kế, chứ không phải là một tính năng bổ sung. Điều này đảm bảo rằng dữ liệu luôn được xác thực tại mọi điểm giao cắt.

Các điểm kiểm soát tính toàn vẹn quan trọng trong kiến trúc End-to-End:

- Thiết bị IIoT (Gán Timestamp và Hash): Thiết bị IIoT phải thực hiện Hashing và Gán Timestamp trước khi truyền dữ liệu, sử dụng mô-đun phần cứng bảo mật (HSM) để lưu trữ khóa riêng cho Chữ ký số.

- Edge Gateway (Xác minh và Ký số lại): Các cổng kết nối Cloud phải xác minh hash từ thiết bị nguồn và thực hiện ký số lại trên toàn bộ payload trước khi cho phép chuyển tiếp lên Cloud, đảm bảo lớp tin cậy thứ hai.

- Message Broker (Sử dụng kênh bảo mật): Sử dụng các giao thức Message Broker như MQTT trên nền TLS với Mã hóa mạnh mẽ cho kênh truyền tải, ngăn chặn Man-in-the-Middle (MITM) can thiệp vào nội dung.

- Database (Sử dụng Ledger và Versioning): Dữ liệu cuối cùng được lưu trữ trong Ledger Database hoặc kho lưu trữ có Versioning và chính sách Bất biến dữ liệu được kích hoạt.

3.2. Giám sát Liên tục và Phản ứng với Thay đổi

Giám sát Liên tục và Kiểm soát Thay đổi là cần thiết để phát hiện Configuration Drift hoặc các sự kiện thao túng dữ liệu trong Thời gian thực, giúp hệ thống chủ động phòng ngừa rủi ro. Các tổ chức phải thiết lập một quy trình giám sát toàn diện cho cả dữ liệu và cơ sở hạ tầng Cloud.

Các giải pháp Cloud Security Posture Management (CSPM) được sử dụng để theo dõi liên tục các chính sách lưu trữ và IAM (Identity and Access Management), nhằm phát hiện ngay lập tức sự thay đổi trong cấu hình có thể làm mất tính Bất biến dữ liệu. Đồng thời, việc áp dụng các thuật toán AI/ML để phân tích Log và lưu lượng dữ liệu IIoT cũng rất quan trọng, nhằm phát hiện các thay đổi bất thường trong tốc độ hoặc khối lượng dữ liệu, chỉ ra một cuộc tấn công Data Poisoning hoặc thao túng thông số.

Quy trình Phản ứng Sự cố Tự động hóa:

- Phát hiện: Hệ thống phát hiện lỗi băm hoặc lỗi xác thực bằng cách so sánh hash nhận được với hash mong đợi.

- Cảnh báo: Gửi cảnh báo Thời gian thực đến đội SecOps và Vận hành.

- Cô lập Dữ liệu Hỏng: Tự động chuyển dữ liệu đã bị hỏng hoặc đáng ngờ vào một khu vực cô lập (Quarantine Area) để ngăn chặn nó ảnh hưởng đến các hệ thống AI/ML.

- Khôi phục: Tự động khôi phục dữ liệu về phiên bản gần nhất có tính toàn vẹn bằng cơ chế Versioning hoặc Ledger Database.

3.3. Tuân thủ Quy định Công nghiệp và Yêu cầu Kiểm toán

Đảm bảo tính toàn vẹn dữ liệu là yêu cầu cốt lõi để Tuân thủ quy định công nghiệp như IEC 62443 và là nền tảng cho mọi hoạt động Kiểm toán (Auditing) hợp lệ. Tiêu chuẩn IEC 62443 đặt ra các yêu cầu nghiêm ngặt về an ninh của hệ thống điều khiển và tự động hóa công nghiệp (IACS), trong đó tính toàn vẹn dữ liệu là một yếu tố quan trọng của an ninh của phân vùng (Zone) và kênh truyền (Conduit). Việc áp dụng các cơ chế Hashing và Chữ ký số trực tiếp đáp ứng các yêu cầu về tính tin cậy của dữ liệu vận hành.

Tính bất biến dữ liệu của các hồ sơ Log và giao dịch đóng vai trò là bằng chứng không thể chối cãi cho các cơ quan kiểm toán. Hồ sơ Kiểm toán được ghi vào Ledger Database với chuỗi băm liên kết sẽ chứng minh việc tuân thủ các quy tắc vận hành và pháp lý (ví dụ: yêu cầu về tính toàn vẹn của dữ liệu theo GDPR hoặc FDA trong sản xuất dược phẩm). Cuối cùng, việc Xác định SLA (Service Level Agreement) về tính toàn vẹn của dữ liệu được lưu trữ trên Cloud sẽ cung cấp cam kết chính thức cho các bên liên quan về chất lượng và độ tin cậy của dữ liệu vận hành.

| Yêu cầu Tuân thủ | Mục tiêu về Data Integrity | Cơ chế Kỹ thuật Phù hợp |

| IEC 62443 | Đảm bảo dữ liệu OT không bị thay đổi trong kênh truyền tải (Conduit). | Chữ ký số và HMAC trên Edge Gateway. |

| Hồ sơ Kiểm toán (Audit Trails) | Cung cấp lịch sử bất biến của mọi sự kiện và sửa đổi. | Managed Ledger Databases và chính sách WORM cho Log và giao dịch. |

| GDPR/CCPA (Áp dụng cho Metadata) | Bảo vệ tính toàn vẹn của dữ liệu cá nhân và siêu dữ liệu. | Mã hóa (Encryption) và Versioning cho dữ liệu lưu trữ. |

4. Kết luận

Đảm bảo tính toàn vẹn dữ liệu là yếu tố sống còn quyết định sự thành công của chiến lược Điện toán đám mây trong công nghiệp, đòi hỏi sự kết hợp chặt chẽ giữa các cơ chế kỹ thuật và quy trình quản lý. Doanh nghiệp cần chuyển từ phương pháp bảo mật truyền thống sang mô hình Integrity-by-Design toàn diện, tích hợp các lớp kiểm soát từ thiết bị IIoT đến tầng Cloud. Việc ứng dụng các công nghệ như Hashing, Mã hóa, và đặc biệt là Bất biến dữ liệu thông qua Ledger Database đang xây dựng một Chuỗi cung ứng số có độ tin cậy cao nhất. Tầm nhìn tương lai là sự dịch chuyển từ kiểm tra định kỳ sang Giám sát Liên tục sử dụng AI/ML để chủ động bảo vệ tính toàn vẹn dữ liệu, đảm bảo mọi quyết định tự động hóa đều dựa trên dữ liệu hoàn toàn chính xác và không thể bị chối bỏ.