Điện toán đám mây

Bảo mật cho Điện toán biên (Edge Security): Chìa Khóa Bảo Vệ Dữ Liệu IIoT

Điện toán Biên (Edge Computing) đang thay đổi cách vận hành của ngành sản xuất bằng việc xử lý dữ liệu thời gian thực ngay tại nguồn, giúp giảm độ trễ và tăng hiệu suất. Tuy nhiên, kiến trúc phân tán này cũng mở rộng bề mặt tấn công mạng, đặt ra thách thức lớn về bảo mật trong môi trường giao thoa IT – OT. Bài viết sẽ phân tích các rủi ro trọng yếu và giới thiệu những trụ cột bảo mật cốt lõi như Zero Trust, Root of Trust phần cứng, mã hóa dữ liệu và quản trị rủi ro theo IEC 62443, ISO 27001.

1. Điện toán Biên Công nghiệp (IIoT Edge) và Bối cảnh Rủi ro

1.1. Định nghĩa và Vai trò của Edge trong Sản xuất Hiện đại

Điện toán Biên đại diện cho mô hình xử lý dữ liệu vật lý được đặt gần nguồn dữ liệu nhất, thường là tại các Edge Gateway hoặc ngay trong thiết bị IIoT tại tầng phân xưởng. Mô hình này giúp các nhà sản xuất giải quyết triệt để vấn đề Độ trễ (Latency) bằng cách thực hiện phân tích Thời gian thực (Real-time analytics) ngay tại chỗ. Khả năng xử lý cục bộ là cần thiết cho các tác vụ đòi hỏi phản hồi tức thời như điều khiển chuyển động robot, giám sát chất lượng sản phẩm (OEE) hay đồng bộ hóa hoạt động của hệ thống MES/ERP cục bộ.

Sự khác biệt giữa Edge, Fog và Điện toán đám mây trong công nghiệp nằm ở khoảng cách vật lý và phạm vi xử lý: Cloud thực hiện các phân tích tổng hợp dài hạn; Fog xử lý dữ liệu ở cấp độ mạng lưới cục bộ lớn; còn Edge tập trung vào các quyết định tức thời, quy mô nhỏ. Sự dịch chuyển này mang lại hiệu suất vận hành cao nhưng đồng thời cũng làm Edge Node trở thành điểm yếu mới cần được bảo vệ bằng các giải pháp Edge Security chuyên biệt.

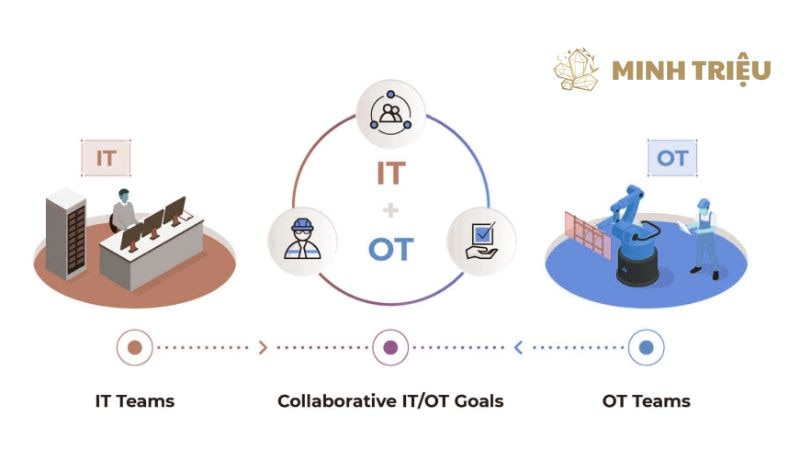

1.2. Sự Giao thoa IT/OT: Điểm Yếu Mới trong Bảo mật Biên

Sự kết nối giữa các hệ thống IT và OT (Công nghệ Vận hành) là nguyên nhân tạo ra bề mặt tấn công phức tạp và đa chiều nhất trong môi trường công nghiệp hiện đại. Các thiết bị OT, như PLC và SCADA, thường có vòng đời từ 10 đến 20 năm, được thiết kế ưu tiên tính sẵn sàng (Availability) hơn là tính bảo mật (Confidentiality). Những thiết bị này thiếu đi các tính năng bảo mật tích hợp và có chu kỳ Quản lý Bản vá chậm chạp, không thể áp dụng các bản vá thường xuyên như hệ thống IT. Ngược lại, Edge Gateway và Thiết bị IIoT mang theo các giao thức mạng IT (như TCP/IP) tiến sâu vào môi trường OT, tạo ra các lỗ hổng giao tiếp và khai thác. Bảo mật Điện toán Biên phải đối mặt với thách thức to lớn là hòa hợp các tiêu chuẩn bảo mật khác biệt, đảm bảo sự đồng nhất trong Tuân thủ quy định và Kiểm toán bảo mật giữa hai thế giới công nghệ này.

1.3. Thách thức Về Mặt Vật lý và Môi trường Khắc nghiệt

Thiết bị IIoT và Edge Gateway đối diện với rủi ro can thiệp vật lý do chúng thường được lắp đặt ở những vị trí dễ tiếp cận, bên ngoài trung tâm dữ liệu được bảo vệ. Một kẻ tấn công có thể dễ dàng truy cập vật lý vào Edge Node để thao túng cổng giao tiếp, cắm thiết bị ngoại vi độc hại, hoặc thậm chí đánh cắp thiết bị để truy cập dữ liệu đã lưu trữ.

Môi trường công nghiệp khắc nghiệt (nhiệt độ cao, độ ẩm, rung động) cũng là thách thức, đòi hỏi các giải pháp Edge Security phải đảm bảo tính ổn định và hoạt động liên tục mà không gây ra lỗi hệ thống. Việc triển khai các biện pháp Bảo mật Vật lý như niêm phong thiết bị, sử dụng tủ khóa bảo vệ và giám sát camera là yêu cầu cơ bản nhưng thiết yếu trong chiến lược bảo mật tại biên.

2. Các Mối đe dọa Cốt lõi và Thách thức Về Tài nguyên

2.1. Bề mặt Tấn công Phân tán và Khả năng Kiểm soát

Số lượng lớn Thiết bị IIoT và Edge Node phân tán khắp các cơ sở sản xuất làm tăng thách thức về khả năng kiểm soát và quản lý an ninh. Trong một nhà máy hiện đại, số lượng Edge có thể lên tới hàng trăm, mỗi thiết bị cần được theo dõi, cập nhật và kiểm tra độc lập, khiến quy trình Kiểm toán trở nên phức tạp và tốn kém.

Mối nguy hiểm lớn nhất là một cuộc tấn công thành công vào một Edge Node có thể được sử dụng làm bàn đạp để tấn công ngược vào hệ thống OT lõi, làm gián đoạn sản xuất, hoặc leo thang lên Điện toán đám mây trong công nghiệp để đánh cắp dữ liệu tổng hợp. Việc thiết lập Giám sát Liên tục (Monitoring) từ một điểm quản lý tập trung là biện pháp tối quan trọng để kiểm soát môi trường phân tán này.

2.2. Hạn chế về Tài nguyên và Yêu cầu Thời gian thực

Thiết bị IIoT luôn hoạt động trong điều kiện hạn chế tài nguyên nghiêm trọng về công suất xử lý (CPU/Memory) và băng thông. Sự hạn chế này không cho phép chạy các tác vụ bảo mật tốn tài nguyên như Mã hóa cường độ cao hoặc các công cụ EDR (Endpoint Detection and Response) truyền thống. Thách thức về Độ trễ (Latency) cũng là một yếu tố quyết định.

Bất kỳ cơ chế bảo mật nào gây ra độ trễ dù chỉ vài mili-giây đều có thể phá vỡ các quy trình sản xuất Thời gian thực quan trọng, dẫn đến lỗi sản phẩm hoặc sự cố thiết bị. Do đó, các giải pháp Bảo mật Điện toán Biên phải được thiết kế nhẹ, tối ưu hóa triệt để, và được tích hợp trực tiếp vào phần cứng hoặc firmware của thiết bị.

2.3. Rủi ro Mất mát Sở hữu Trí tuệ (IP) tại Biên

Mô hình AI/Machine Learning được triển khai tại Edge để thực hiện các chức năng tiên tiến như phân tích hình ảnh lỗi sản phẩm hay tối ưu hóa quy trình (ví dụ: tối ưu hóa công thức hóa học) đại diện cho Sở hữu Trí tuệ (IP) có giá trị chiến lược của doanh nghiệp. Việc bảo vệ các mô hình độc quyền này khỏi bị đánh cắp hoặc bị phân tích ngược là một nhiệm vụ cốt lõi của Edge Security.

Kẻ tấn công có thể cố gắng trích xuất dữ liệu huấn luyện hoặc mô hình thuật toán từ bộ nhớ thiết bị Edge Node. Do đó, Bảo mật Điện toán Biên cần đảm bảo tính toàn vẹn và bảo mật của các tệp mô hình và dữ liệu nhạy cảm thông qua các kỹ thuật như Mã hóa mô hình, hoặc xóa dữ liệu nhạy cảm ngay sau khi xử lý (Data Filtering).

3. Các Trụ cột Chiến lược Kỹ thuật của Edge Security

3.1. Bảo mật Thiết bị Gốc (Hardware Root of Trust)

Root of Trust dựa trên phần cứng thiết lập nền tảng tính toàn vẹn và khả năng xác thực của thiết bị Edge ngay từ khoảnh khắc đầu tiên. Khái niệm này liên quan đến việc sử dụng một thành phần vật lý không thể thay đổi, như chip TPM (Trusted Platform Module) hoặc Secure Element, để lưu trữ các khóa mật mã và Firmware Attestation (Xác thực Firmware).

Cơ chế Secure Boot (Khởi động An toàn) là một trong những ứng dụng chính của Root of Trust. Secure Boot đảm bảo rằng chỉ có firmware và phần mềm vận hành đã được ký số và xác minh mới được thực thi, ngăn chặn việc kẻ tấn công cài đặt mã độc vào chuỗi khởi động. Quá trình này tạo ra một “chuỗi tin cậy” kéo dài từ phần cứng đến hệ điều hành, là trụ cột cơ bản nhất của Edge Security.

3.2. Triển khai Kiến trúc Zero Trust tại Biên

Kiến trúc Zero Trust thiết lập nguyên tắc Không Tin tưởng Mặc định, đòi hỏi việc xác minh mọi người dùng, thiết bị, và luồng dữ liệu trước khi cấp quyền truy cập, bất kể vị trí của chúng. Việc áp dụng Zero Trust cho Edge Computing là rất quan trọng vì môi trường biên là nơi có sự tham gia của nhiều thiết bị không đồng nhất. Kiểm soát Truy cập và Quản lý Danh tính (IAM) Nghiêm ngặt phải được thực hiện cho mọi kết nối từ thiết bị lên Edge Gateway và lên Cloud.

Các trụ cột cốt lõi của Zero Trust trong Edge Security bao gồm:

- Micro-segmentation: Phân đoạn mạng OT thành các khu vực (Zone) nhỏ và cô lập, giới hạn giao tiếp giữa các thiết bị chỉ ở mức tối thiểu cần thiết.

- Đặc quyền tối thiểu (Least Privilege): Mỗi Thiết bị IIoT chỉ được cấp quyền truy cập vào tài nguyên chính xác mà nó cần để hoàn thành chức năng.

- Xác thực Đa yếu tố (MFA) cho Thiết bị: Yêu cầu các thiết bị Edge phải liên tục xác thực danh tính của mình với hệ thống trung tâm.

- Kiểm tra Lưu lượng OT: Sử dụng các cổng (Gateway) có khả năng kiểm tra gói tin sâu ở cấp độ ứng dụng để lọc lưu lượng theo giao thức OT cụ thể (ví dụ: chỉ cho phép các lệnh Read/Write Modbus được xác định trước).

3.3. Bảo vệ Dữ liệu và Mã hóa trên Thiết bị Edge

Việc Mã hóa bảo vệ Dữ liệu IIoT ở mọi trạng thái, bao gồm cả khi dữ liệu tĩnh (Data At Rest) và khi đang được truyền đi (Data In Transit). Đối với dữ liệu tĩnh được lưu trữ cục bộ trên Edge Node, Mã hóa toàn bộ đĩa hoặc mã hóa cấp ứng dụng là cần thiết để bảo vệ Sở hữu Trí tuệ (IP) và thông tin nhạy cảm khỏi bị truy cập vật lý. Khi dữ liệu được truyền tải từ thiết bị lên Edge Gateway và từ Edge lên Điện toán đám mây trong công nghiệp, việc sử dụng TLS/VPN mạnh mẽ là bắt buộc để duy trì tính bảo mật.

Hơn nữa, Data Filtering đóng vai trò quan trọng trong việc Tuân thủ quy định. Data Filtering được triển khai ngay tại biên để loại bỏ hoặc ẩn danh (anonymize) các thông tin nhạy cảm, đặc biệt là Dữ liệu Cá nhân (PII), trước khi gửi lên Cloud. Hành động này không chỉ giúp giảm lượng dữ liệu truyền đi mà còn đảm bảo việc Tuân thủ quy định GDPR và các luật bảo vệ dữ liệu khác. Đây là một cơ chế phòng thủ hiệu quả, giảm thiểu rủi ro bị lộ dữ liệu nhạy cảm trong hệ sinh thái Hybrid Cloud.

3.4. Bảo mật Ứng dụng Containerized và Logic Vận hành

Bảo mật Container là yêu cầu thiết yếu cho các ứng dụng Edge hiện đại, bởi vì phần lớn các ứng dụng mới được triển khai dưới dạng Container (sử dụng Docker, Kubernetes/K3s) để đảm bảo tính di động và quản lý đơn giản. Việc cô lập các Container (Isolation) là cần thiết để ngăn chặn việc một ứng dụng bị tấn công làm ảnh hưởng đến toàn bộ hệ thống.

Các biện pháp quan trọng trong việc bảo mật ứng dụng Edge:

- Scan Image: Thường xuyên quét Image Container để phát hiện các lỗ hổng đã biết hoặc phần mềm độc hại trước khi triển khai.

- Runtime Protection: Thiết lập các chính sách Runtime protection để giám sát hành vi và ngăn chặn các cuộc tấn công leo thang đặc quyền trong quá trình Container đang chạy.

- Quản lý Cấu hình: Đảm bảo chỉ các cấu hình và Image đã được phê duyệt mới được chạy trên Edge Node (ví dụ: sử dụng registry riêng).

- Bảo vệ Logic Vận hành: Logic Vận hành (Operational Logic) của các ứng dụng MES hoặc các thuật toán điều khiển là mục tiêu tấn công hàng đầu. Cần sử dụng cơ chế Mã hóa và kiểm tra tính toàn vẹn cho các tệp cấu hình và script điều khiển, đảm bảo chúng không bị thao túng.

4. Quản trị, Vận hành và Tuân thủ Bảo mật Liên tục

4.1. Chiến lược Quản lý Bản vá (Patch Management) và Cập nhật Firmware

Tự động hóa Quản lý Bản vá là giải pháp duy nhất cho sự phức tạp của hệ thống Edge phân tán. Doanh nghiệp không thể quản lý và cập nhật hàng trăm Thiết bị IIoT và Edge Gateway một cách thủ công mà không gây gián đoạn. Việc triển khai một nền tảng quản lý tập trung (thường là Cloud-native management) là cần thiết để tự động hóa quá trình phân phối, xác minh, và áp dụng bản vá.

Tuy nhiên, việc triển khai bản vá cho môi trường OT đòi hỏi sự cẩn trọng tối đa. Các bản vá mới có thể gây ra sự cố tương thích với phần mềm điều khiển cũ hoặc làm gián đoạn các quy trình Thời gian thực. Do đó, Bắt buộc Thử nghiệm DRP (Testing) kỹ lưỡng các bản vá trong môi trường mô phỏng trước khi triển khai chính thức là yêu cầu cốt lõi. Việc này giúp giảm thiểu Downtime Cost (Chi phí ngừng hoạt động) và đảm bảo Liên tục cải tiến của hệ thống mà không ảnh hưởng đến sản xuất.

4.2. Giám sát Liên tục (Monitoring) và Phát hiện Sự cố

Giám sát Liên tục cho phép nhận biết các mối đe dọa tiềm ẩn và hành vi bất thường gần nguồn dữ liệu nhất. Các công cụ SIEM (Security Information and Event Management) và CSPM (Cloud Security Posture Management) được sử dụng để thu thập nhật ký chi tiết từ các Edge Node và phân tích chúng trong một bối cảnh lớn hơn.

Việc triển khai Anomaly Detection (Phát hiện Bất thường) dựa trên Machine Learning là một kỹ thuật tiên tiến để xác định các cuộc tấn công chưa từng thấy. Bằng cách thiết lập một baseline (Đường cơ sở) về hành vi mạng và vận hành bình thường (ví dụ: mức sử dụng CPU trung bình, tần suất lệnh Modbus), hệ thống có thể ngay lập tức báo hiệu khi có hoạt động mạng hoặc vận hành lệch chuẩn có thể báo hiệu sự cố hoặc tấn công Ransomware. Khả năng phát hiện sớm này giúp cô lập mối đe dọa nhanh chóng, giảm thiểu thiệt hại.

4.3. Đảm bảo Tuân thủ Tiêu chuẩn Công nghiệp

Bảo mật Điện toán Biên phải tích hợp các tiêu chuẩn an ninh OT quốc tế và các khuôn khổ quản trị thông tin. Tuân thủ quy định không chỉ là một nghĩa vụ pháp lý mà còn là bằng chứng về cam kết an toàn vận hành.

Các tiêu chuẩn tuân thủ quan trọng bao gồm:

| Tiêu chuẩn | Mục tiêu Trọng tâm | Ứng dụng trong Edge Security |

| IEC 62443 | Bảo mật Mạng và Hệ thống Tự động hóa Công nghiệp | MANDATORY: Thực hiện mô hình Zone & Conduit (Phân vùng và Kênh truyền) để đảm bảo Micro-segmentation và Kiểm soát Truy cập giữa các vùng Edge và OT. |

| ISO 27001 (ISMS) | Quản lý An ninh Thông tin Toàn diện | Đảm bảo các chính sách Bảo mật Điện toán Biên được tích hợp vào Hệ thống Quản lý An ninh Thông tin (ISMS) của doanh nghiệp. |

| NIST CSF | Khung An ninh Mạng | Cung cấp một cấu trúc để đánh giá và quản lý rủi ro tại biên (Identify, Protect, Detect, Respond, Recover). |

| GDPR/CCPA | Bảo vệ Dữ liệu Cá nhân (PII) | Bắt buộc Data Filtering và Mã hóa cho mọi dữ liệu có chứa PII được xử lý tại Edge. |

Việc thực hiện Kiểm toán bảo mật và Penetration Testing (Kiểm tra thâm nhập) định kỳ cho các môi trường Edge là biện pháp bắt buộc để xác định và khắc phục các lỗ hổng trước khi chúng bị khai thác.

4.4. Quản trị Rủi ro và Bài học Kinh nghiệm (Lessons Learned)

Quản trị Rủi ro bảo vệ khả năng phục hồi và tính liên tục của doanh nghiệp trước các sự kiện an ninh. Việc Xây dựng kế hoạch DRP (Phục hồi sau Thảm họa) chi tiết là cực kỳ quan trọng, nhằm đảm bảo việc khôi phục nhanh chóng các chức năng Edge và hệ thống OT trong trường hợp xảy ra sự cố lớn hoặc bị tấn công Ransomware làm tê liệt.

Quá trình Liên tục cải tiến dựa trên Bài học Kinh nghiệm (Lessons Learned) từ các sự cố an ninh và kết quả Kiểm toán bảo mật nuôi dưỡng một Văn hóa Tuân thủ và nhận thức về rủi ro trong toàn bộ tổ chức. Các doanh nghiệp cần thiết lập các quy trình sau:

- Phân tích sự cố gốc (Root Cause Analysis): Sau mỗi sự cố, cần phân tích nguyên nhân gốc để xác định những lỗ hổng Edge Security đã bị bỏ sót.

- Cập nhật Chính sách: Cải tiến chính sách IAM Nghiêm ngặt và Micro-segmentation dựa trên các mối đe dọa mới được phát hiện.

- Đào tạo Nhận thức: Thường xuyên đào tạo nhân viên về các rủi ro Bảo mật Vật lý và Ransomware, đảm bảo mọi người đều là một phần của hàng rào bảo vệ.

5. Kết luận

Bảo mật Điện toán Biên không chỉ là một lớp bảo vệ kỹ thuật; nó là yếu tố quyết định cho sự thành công lâu dài của chiến lược số hóa trong Sản xuất Công nghiệp. Bằng cách Áp dụng các nguyên tắc Zero Trust, Tự động hóa Quản lý Bản vá, và Đảm bảo tuân thủ các tiêu chuẩn quốc tế như IEC 62443, các nhà sản xuất có thể khai thác tối đa tiềm năng của Điện toán đám mây trong công nghiệp. Việc đầu tư vào một khuôn khổ Edge Security toàn diện là bảo vệ Sở hữu Trí tuệ (IP) và đảm bảo tính liên tục của các quy trình Thời gian thực trước bối cảnh mối đe dọa ngày càng phức tạp.