Hệ thống SCADA

Thiết kế kiến trúc mạng công nghiệp – Nền tảng cho tự động hóa hiệu quả

Sự vận hành an toàn và hiệu quả của SCADA gắn liền với một yếu tố then chốt: kiến trúc mạng công nghiệp. Việc xây dựng hạ tầng mạng hợp lý không chỉ tối ưu hóa hiệu năng và độ tin cậy, mà còn đóng vai trò trọng yếu trong việc phân tách, kiểm soát truy cập và ngăn chặn rủi ro an ninh mạng. Nội dung dưới đây sẽ phân tích các mô hình kiến trúc phổ biến, những thành phần cốt lõi cùng giải pháp bảo mật cần thiết, từ đó hỗ trợ thiết lập một hệ thống mạng ổn định và an toàn cho sản xuất.

1. Tầm quan trọng của thiết kế kiến trúc mạng công nghiệp

1.1. Vai trò trong hệ thống SCADA

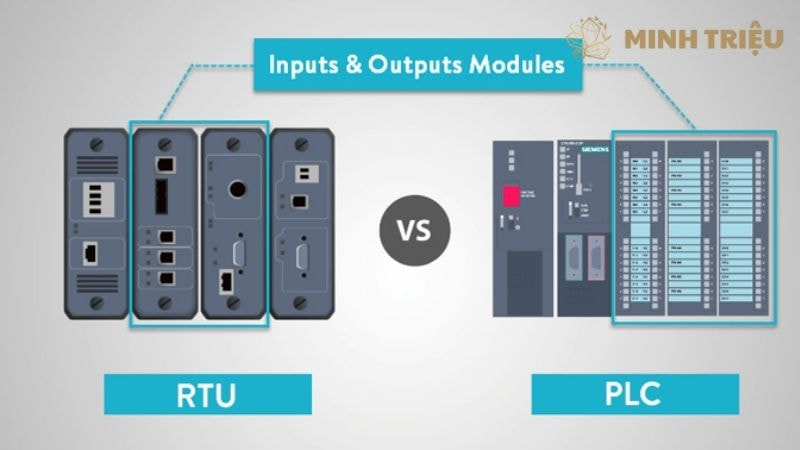

Kiến trúc mạng công nghiệp đóng vai trò là “xương sống” kết nối mọi thành phần của hệ thống SCADA. Một mạng lưới được thiết kế tốt cho phép các thiết bị cấp trường như PLC (Programmable Logic Controller) và RTU (Remote Terminal Unit) liên tục truyền dữ liệu thời gian thực đến các máy chủ và giao diện HMI (Human-Machine Interface).

Sự kết nối này đảm bảo thông tin về trạng thái hoạt động, các thông số quy trình và cảnh báo được truyền đi một cách tin cậy và kịp thời, cho phép người vận hành và các hệ thống điều khiển đưa ra các quyết định chính xác. Hơn nữa, một kiến trúc mạng hiệu quả còn tối ưu hóa hiệu suất và khả năng mở rộng của hệ thống.

Bằng cách sử dụng các thiết bị mạng phù hợp và cấu hình đường truyền hợp lý, các doanh nghiệp có thể giảm thiểu độ trễ (latency) và đảm bảo luồng dữ liệu thời gian thực luôn thông suốt. Điều này đặc biệt quan trọng trong các ứng dụng yêu cầu tốc độ phản hồi cao, nơi độ trễ dù rất nhỏ cũng có thể gây ra sai sót. Khả năng mở rộng được đảm bảo khi kiến trúc mạng có thể dễ dàng bổ sung các thiết bị mới mà không làm ảnh hưởng đến hiệu suất tổng thể.

1.2. Mối liên hệ với an toàn và bảo mật

Mối liên hệ giữa kiến trúc mạng và an toàn, bảo mật là không thể tách rời trong môi trường sản xuất hiện đại. Một kiến trúc mạng được thiết kế tốt giúp phân vùng mạng, cô lập các thiết bị vận hành quan trọng (OT) khỏi mạng IT thông thường, nơi các mối đe dọa mạng thường xuyên xuất hiện. Sự cô lập này tạo ra một rào cản vững chắc, ngăn chặn các cuộc tấn công mạng nhằm vào hệ thống điều khiển công nghiệp.

Việc phân vùng mạng không chỉ bảo vệ hệ thống khỏi các mối đe dọa từ bên ngoài mà còn đảm bảo an toàn cho con người và thiết bị. Trong một cuộc tấn công mạng, nếu mạng OT bị xâm nhập, kẻ tấn công có thể thay đổi các thông số điều khiển, gây ra các hành vi không mong muốn, dẫn đến tai nạn hoặc hư hỏng máy móc.

Một kiến trúc mạng an toàn giúp giảm thiểu rủi ro này bằng cách đảm bảo rằng chỉ có các luồng dữ liệu cần thiết và đã được xác thực mới được phép đi qua các rào chắn bảo mật, duy trì sự ổn định và an toàn cho toàn bộ hệ thống sản xuất.

2. Các mô hình kiến trúc mạng công nghiệp phổ biến

2.1. Mô hình Phân cấp (Purdue Model)

Mô hình Purdue, một tiêu chuẩn lâu đời và được áp dụng rộng rãi trong việc phân vùng mạng công nghiệp, định nghĩa cấu trúc mạng thành các cấp độ phân cấp. Mô hình này giúp tách biệt các chức năng khác nhau của mạng sản xuất, từ cấp thiết bị đến cấp độ quản lý. Cấp độ 0 bao gồm các thiết bị sản xuất thực tế như cảm biến và thiết bị truyền động.

Cấp độ 1 là nơi các PLC và RTU điều khiển trực tiếp các thiết bị cấp 0. Cấp độ 2 là cấp độ giám sát, nơi HMI và các máy chủ SCADA thu thập dữ liệu và hiển thị quy trình. Cấp độ 3 là cấp độ quản lý sản xuất, bao gồm các hệ thống MES (Manufacturing Execution System) để lập kế hoạch và quản lý sản xuất. Cấp độ 4 và 5 là cấp độ doanh nghiệp, nơi mạng IT quản lý các hệ thống kinh doanh như ERP (Enterprise Resource Planning).

Bằng cách thiết lập các rào cản bảo mật như tường lửa giữa các cấp độ, mô hình Purdue tạo ra một kiến trúc mạng kiên cố, ngăn chặn các cuộc tấn công lan truyền từ mạng IT vào mạng OT.

2.2. Mô hình phẳng và Mô hình khu vực

Mô hình phẳng là một kiến trúc đơn giản nhưng không có bảo mật cao, nơi mọi thiết bị trong mạng OT có thể truy cập lẫn nhau. Trong mô hình này, các thiết bị PLC, HMI và máy chủ đều nằm trên cùng một lớp mạng, không có sự phân tách rõ ràng. Điều này làm cho việc quản lý và thu thập dữ liệu trở nên dễ dàng, nhưng nó cũng tạo ra một điểm yếu lớn về bảo mật: nếu một thiết bị bị xâm nhập, kẻ tấn công có thể dễ dàng di chuyển và kiểm soát các thiết bị khác trong toàn mạng.

Mô hình khu vực (Zonal Model) là một cải tiến đáng kể, nơi mạng được phân chia thành các khu vực logic hoặc vùng an toàn (security zones). Mỗi khu vực có thể có các chính sách bảo mật và kiểm soát truy cập riêng, được thực thi bởi tường lửa hoặc các thiết bị an ninh mạng.

Ví dụ: một dây chuyền sản xuất có thể được chia thành các khu vực khác nhau cho các trạm làm việc, và mỗi khu vực có một chính sách bảo mật riêng. Điều này giúp cô lập các cuộc tấn công, ngăn chặn chúng lan rộng ra toàn bộ mạng sản xuất, giảm thiểu chi phí và thời gian xử lý sự cố khi có sự cố xảy ra.

3. Các yếu tố quan trọng trong thiết kế kiến trúc mạng công nghiệp

3.1. Lựa chọn giao thức truyền thông

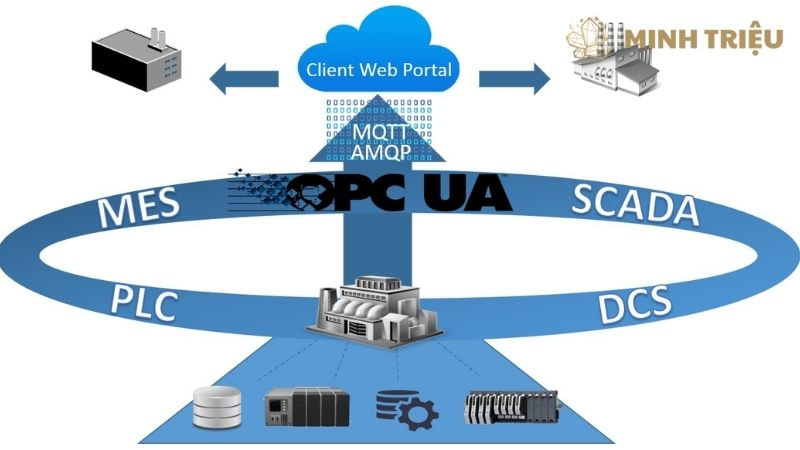

Việc lựa chọn giao thức truyền thông là một trong những quyết định quan trọng nhất khi thiết kế kiến trúc mạng công nghiệp. Các giao thức phổ biến như Ethernet/IP và Profinet cung cấp tốc độ cao và tính xác định (determinism), phù hợp cho các ứng dụng yêu cầu dữ liệu thời gian thực chính xác. Trong khi đó, Modbus TCP/IP, một giao thức lâu đời hơn, vẫn được sử dụng rộng rãi vì tính đơn giản và khả năng tương thích với nhiều thiết bị.

OPC UA (Unified Architecture) nổi lên như một giao thức chuẩn công nghiệp thế hệ mới, cung cấp khả năng truyền thông an toàn và đáng tin cậy giữa các hệ thống và ứng dụng khác nhau. Việc đánh giá ưu và nhược điểm của từng giao thức đối với hiệu suất và khả năng tương thích là cần thiết. Ethernet/IP và Profinet có hiệu suất cao nhưng có thể yêu cầu phần cứng chuyên biệt.

Ngược lại, Modbus TCP/IP có thể dễ dàng triển khai trên Ethernet tiêu chuẩn nhưng lại thiếu các tính năng bảo mật và tính xác định. Doanh nghiệp cần lựa chọn giao thức phù hợp với yêu cầu cụ thể của từng ứng dụng để đảm bảo hệ thống vận hành trơn tru và hiệu quả.

3.2. Tính dư thừa và tính sẵn sàng

Tính dư thừa (redundancy) là một yếu tố không thể thiếu trong thiết kế kiến trúc mạng công nghiệp nhằm đảm bảo tính sẵn sàng cao của hệ thống. Bằng cách thiết kế các đường truyền dự phòng và sử dụng các thiết bị mạng có khả năng chuyển đổi dự phòng, doanh nghiệp có thể giảm thiểu nguy cơ mất kết nối do lỗi phần cứng hoặc sự cố mạng.

Các kỹ thuật như Rapid Spanning Tree Protocol (RSTP) và Media Redundancy Protocol (MRP) được áp dụng để đảm bảo rằng nếu một đường truyền bị lỗi, lưu lượng dữ liệu sẽ tự động chuyển sang đường truyền dự phòng mà không làm gián đoạn hoạt động. Một hệ thống có tính sẵn sàng cao giúp giảm thiểu thời gian ngừng hoạt động không mong muốn, từ đó giảm chi phí sản xuất và tăng hiệu suất.

Việc đầu tư vào các giải pháp dư thừa không chỉ là một khoản chi tiêu mà là một khoản đầu tư chiến lược để bảo vệ hoạt động kinh doanh, đặc biệt trong các ngành công nghiệp mà một phút ngừng hoạt động cũng có thể gây ra tổn thất hàng triệu đồng.

3.3. Quản lý mạng và giám sát

Sử dụng các công cụ giám sát mạng là một yếu tố quan trọng để theo dõi hiệu suất và tính sẵn sàng của hệ thống. Các công cụ này cung cấp thông tin chi tiết về lưu lượng mạng, tình trạng của các thiết bị, và các lỗi tiềm ẩn.

Chúng giúp đội ngũ kỹ thuật phát hiện và xử lý sự cố kịp thời, trước khi chúng ảnh hưởng đến sản xuất. Việc đảm bảo khả năng thu thập dữ liệu từ các thiết bị mạng cũng là cần thiết. Dữ liệu này có thể được phân tích để tìm kiếm các mẫu hình bất thường, dự đoán lỗi thiết bị, và tối ưu hóa kiến trúc mạng.

4. Các chiến lược bảo mật trong kiến trúc mạng công nghiệp

4.1. Phân vùng mạng (Network Segmentation)

Phân vùng mạng là nền tảng của mọi chiến lược bảo mật trong môi trường công nghiệp hiện đại. Việc tách biệt mạng OT (Operational Technology) khỏi mạng IT (Information Technology) là bước đầu tiên để giảm thiểu rủi ro. Mạng OT chứa các thiết bị quan trọng như PLC, SCADA, và HMI, trong khi mạng IT chứa các thiết bị văn phòng như máy tính, máy in và máy chủ.

Việc sử dụng tường lửa công nghiệp (industrial firewall) để kiểm soát lưu lượng giữa hai mạng là điều cần thiết. Ngoài ra, cần sử dụng VLAN (Virtual LAN) để cô lập các khu vực trong mạng OT, tạo ra các vùng bảo mật nhỏ hơn với các chính sách truy cập riêng biệt. Điều này đảm bảo rằng nếu một khu vực bị xâm nhập, cuộc tấn công sẽ bị giới hạn trong khu vực đó, không thể lan truyền ra toàn bộ hệ thống.

4.2. Quản lý truy cập và xác thực

Quản lý truy cập và xác thực là chiến lược thứ hai để bảo mật mạng. Cần áp dụng các chính sách xác thực và ủy quyền truy cập vào mạng một cách nghiêm ngặt. Chỉ những người dùng và thiết bị đã được ủy quyền mới có thể truy cập vào các tài nguyên mạng. Việc giới hạn quyền truy cập vào các thiết bị SCADA và PLC quan trọng là cần thiết.

Ví dụ: chỉ những kỹ sư bảo trì được cấp phép mới có thể truy cập và thay đổi cấu hình của PLC, giảm thiểu rủi ro do lỗi của con người hoặc truy cập trái phép.

4.3. Giám sát an ninh và phát hiện xâm nhập

Cài đặt các hệ thống giám sát an ninh mạng là chiến lược phòng vệ chủ động. Các hệ thống này, như IDS/IPS (Intrusion Detection System/Intrusion Prevention System), có thể phân tích lưu lượng mạng để phát hiện các hoạt động bất thường hoặc các dấu hiệu của một cuộc tấn công.

Chúng có thể nhận diện các nỗ lực xâm nhập, các gói tin độc hại, hoặc các hành vi không tuân thủ chính sách bảo mật. Khi phát hiện một mối đe dọa, hệ thống sẽ gửi cảnh báo đến đội ngũ an ninh mạng, cho phép họ phản ứng kịp thời để ngăn chặn cuộc tấn công.

5. Các ứng dụng thực tế và ví dụ của thiết kế kiến trúc mạng công nghiệp

5.1. Ví dụ cụ thể trong sản xuất

Một ví dụ cụ thể về thiết kế kiến trúc mạng là một dây chuyền lắp ráp ô tô tự động. Tại đây, các robot công nghiệp và PLC điều khiển các quy trình sản xuất được kết nối với nhau bằng giao thức Profinet, đảm bảo hiệu suất cao và dữ liệu thời gian thực đáng tin cậy. Các HMI tại từng trạm làm việc được kết nối với mạng điều khiển thông qua các switch công nghiệp.

Toàn bộ mạng điều khiển này được cô lập khỏi mạng văn phòng và mạng internet bằng một tường lửa công nghiệp mạnh mẽ, thực hiện chiến lược phân vùng mạng hiệu quả. Hệ thống SCADA trung tâm sẽ nằm ở một vùng mạng riêng biệt, được bảo vệ bởi tường lửa, chỉ cho phép luồng dữ liệu thu thập từ PLC và HMI đi vào. Điều này giúp tách biệt hệ thống giám sát SCADA khỏi mạng văn phòng, giảm thiểu rủi ro từ các cuộc tấn công không liên quan đến sản xuất.

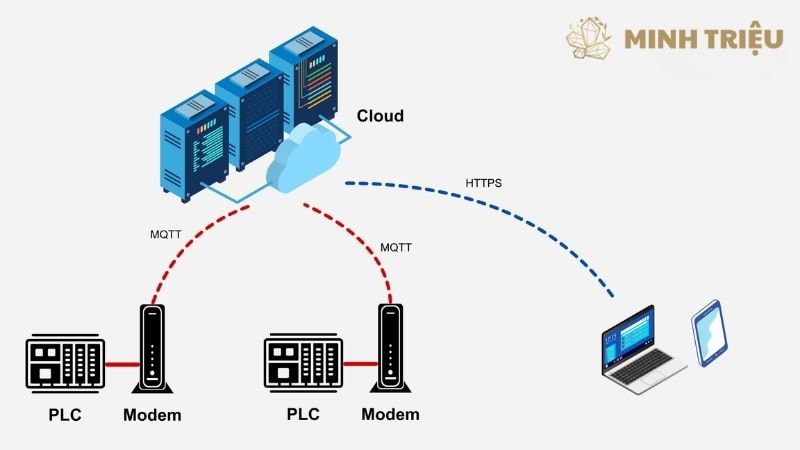

5.2. Tích hợp với Cloud và IoT

Việc tích hợp với Cloud SCADA và các thiết bị Industrial IoT (IIoT) đặt ra những yêu cầu mới cho kiến trúc mạng công nghiệp. Doanh nghiệp cần thiết kế các cổng kết nối an toàn (secure gateway) để gửi dữ liệu lịch sử lên Cloud mà không làm ảnh hưởng đến bảo mật của mạng OT. Các cổng này đóng vai trò là điểm kiểm soát, chỉ cho phép các luồng dữ liệu đã được xác thực và mã hóa đi qua.

6. Kết luận

Một kiến trúc mạng được thiết kế tốt là yếu tố quyết định sự thành công của hệ thống SCADA. Bài viết đã phân tích các yếu tố cốt lõi như mô hình kiến trúc, các yếu tố quan trọng như hiệu suất, tính sẵn sàng, và các chiến lược bảo mật như phân vùng mạng. Tất cả các yếu tố này phải được cân nhắc kỹ lưỡng để xây dựng một mạng lưới mạnh mẽ, đáng tin cậy.