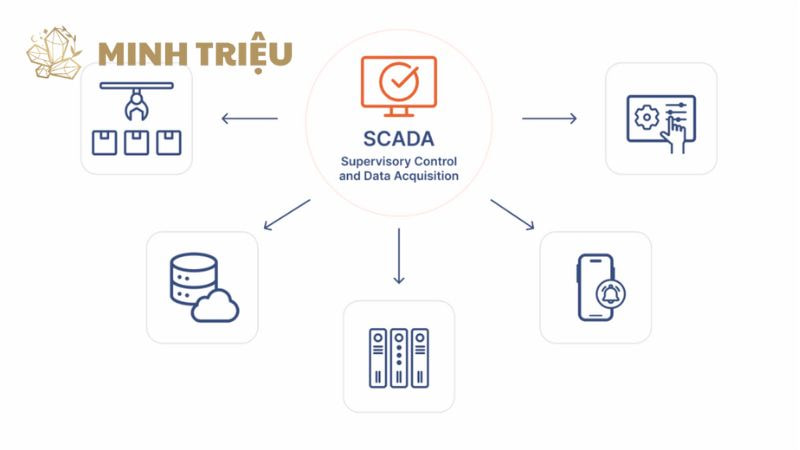

Hệ thống SCADA

Kiểm soát truy cập trong SCADA: Giải pháp cốt lõi bảo vệ hệ thống sản xuất công nghiệp

Trong bối cảnh công nghiệp 4.0, sự kết nối sâu rộng đã biến hệ thống SCADA (Supervisory Control and Data Acquisition) trở thành một trong những tài sản quan trọng và đồng thời là mục tiêu hấp dẫn của các cuộc tấn công mạng.

Để bảo vệ “trái tim” của sản xuất, kiểm soát truy cập trong SCADA không chỉ là một yêu cầu kỹ thuật mà còn là một chiến lược bảo mật toàn diện. Đây chính là giải pháp cốt lõi giúp xác định ai có thể truy cập, họ có thể làm gì, và khi nào họ có thể thực hiện những hành động đó, đảm bảo tính toàn vẹn, tính bảo mật và hoạt động liên tục của toàn bộ dây chuyền sản xuất.

1. Tại sao Kiểm soát truy cập lại quan trọng trong hệ thống SCADA?

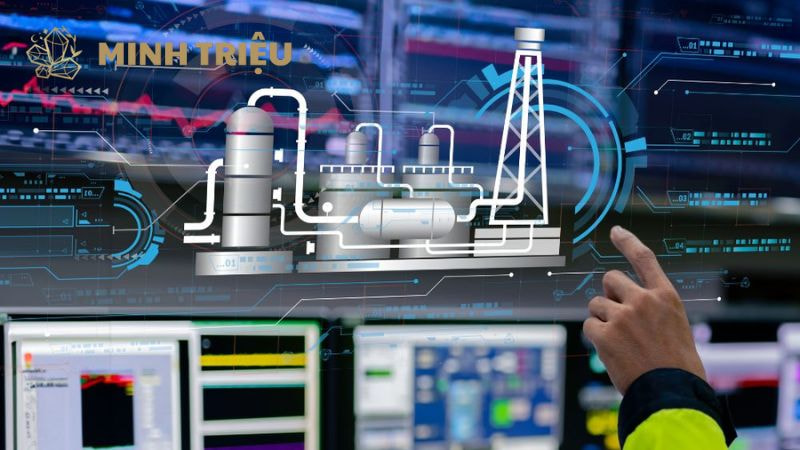

Hệ thống SCADA đóng vai trò là “bộ não” điều hành và giám sát mọi quy trình sản xuất phức tạp, từ việc điều khiển van, bơm, máy móc đến thu thập dữ liệu về nhiệt độ, áp suất, lưu lượng. Tuy nhiên, cùng với sự tiện lợi của việc giám sát từ xa và tích hợp dữ liệu, những hệ thống này cũng ngày càng trở nên dễ bị tấn công.

Mối nguy từ việc thiếu kiểm soát truy cập trong SCADA không chỉ đến từ các cuộc tấn công mạng bên ngoài. Một lỗ hổng trong chính sách truy cập có thể mở ra cánh cửa cho các mối đe dọa từ bên trong, bao gồm cả những nhân viên vô tình hay cố ý.

Một nhân viên thiếu kinh nghiệm có thể vô ý thay đổi thông số quan trọng, gây ra lỗi vận hành, trong khi một kẻ có ý đồ xấu có thể lợi dụng quyền truy cập để phá hoại, đánh cắp dữ liệu bí mật hoặc gây thiệt hại nghiêm trọng về tài sản và con người. Hậu quả của việc truy cập trái phép có thể là thảm họa.

Chỉ một thay đổi nhỏ trong thông số vận hành của một lò hơi hay một dây chuyền hóa chất cũng có thể dẫn đến cháy nổ, ô nhiễm môi trường và gây nguy hiểm đến tính mạng con người.

Kiểm soát truy cập trong SCADA trở thành lá chắn đầu tiên, một hàng rào không thể thiếu để phân biệt giữa người dùng hợp pháp và kẻ xâm nhập, giữa hành động được phép và hành động bị cấm. Nó đảm bảo rằng chỉ những người có trách nhiệm mới có thể thực hiện những thao tác quan trọng, từ đó duy trì sự ổn định và an toàn của toàn bộ hệ thống.

2. Các thành phần cốt lõi của Kiểm soát truy cập trong SCADA

Một hệ thống kiểm soát truy cập trong SCADA hiệu quả được xây dựng dựa trên ba trụ cột chính: Xác thực (Authentication), Ủy quyền (Authorization), và Kiểm toán (Auditing). Sự kết hợp chặt chẽ của ba yếu tố này tạo ra một vòng tròn bảo vệ khép kín, đảm bảo mọi hoạt động đều được kiểm soát và ghi lại.

2.1. Xác thực (Authentication): “Bạn là ai?”

Xác thực là quá trình xác minh danh tính của người dùng trước khi cho phép họ truy cập vào hệ thống. Trong một môi trường nhạy cảm như SCADA, quá trình này phải được thực hiện một cách nghiêm ngặt.

Định danh người dùng (User ID): Mỗi người dùng phải có một ID duy nhất. Việc sử dụng tài khoản chung (generic accounts) là một sai lầm nghiêm trọng, vì nó làm mất khả năng truy vết và phân biệt trách nhiệm.

Phương pháp xác thực:

- Mật khẩu mạnh: Mặc dù là phương pháp cơ bản, nhưng mật khẩu vẫn là lớp bảo vệ đầu tiên. Mật khẩu phải đủ dài, phức tạp, và được thay đổi định kỳ.

- Xác thực đa yếu tố (MFA – Multi-Factor Authentication): Đây là một phương pháp bảo mật vượt trội, yêu cầu người dùng cung cấp hai hoặc nhiều bằng chứng xác thực khác nhau, ví dụ như mật khẩu (yếu tố bạn biết), một mã xác nhận từ ứng dụng điện thoại (yếu tố bạn có), hoặc dấu vân tay (yếu tố bạn là). MFA đặc biệt quan trọng trong việc bảo vệ các tài khoản quản trị và các hệ thống trọng yếu.

2.2. Ủy quyền (Authorization): “Bạn được làm gì?”

Sau khi người dùng được xác thực, Ủy quyền là quá trình xác định những gì họ được phép làm trong hệ thống. Đây là nơi các chính sách và nguyên tắc bảo mật được áp dụng. Việc phân quyền sai có thể dẫn đến việc một người dùng có quyền vượt quá trách nhiệm của họ, tạo ra lỗ hổng bảo mật nghiêm trọng.

Nguyên tắc phân quyền tối thiểu (Least Privilege): Đây là một trong những nguyên tắc vàng của an ninh mạng. Theo nguyên tắc này, mỗi người dùng chỉ được cấp quyền cần thiết để thực hiện công việc của mình. Ví dụ, một nhân viên vận hành chỉ cần quyền giám sát và điều khiển một số thiết bị nhất định, chứ không cần quyền truy cập vào các cấu hình hệ thống hay cơ sở dữ liệu.

Phân quyền dựa trên vai trò (RBAC – Role-Based Access Control): Đây là mô hình phân quyền phổ biến và hiệu quả nhất. Thay vì cấp quyền cho từng người dùng riêng lẻ, người quản trị sẽ tạo ra các vai trò (roles) với các tập hợp quyền được xác định trước. Sau đó, họ chỉ cần gán vai trò đó cho người dùng. Ví dụ:

- Vai trò “Vận hành”: Giám sát trạng thái, bật/tắt thiết bị.

- Vai trò “Bảo trì”: Đọc dữ liệu, thay đổi thông số kỹ thuật.

- Vai trò “Quản trị viên”: Toàn quyền truy cập và thay đổi cấu hình hệ thống. Mô hình này giúp việc quản lý quyền trở nên đơn giản và nhất quán hơn rất nhiều.

Phân quyền dựa trên thuộc tính (ABAC – Attribute-Based Access Control): Mô hình này phức tạp hơn nhưng linh hoạt hơn. Quyền truy cập được cấp dựa trên các thuộc tính của người dùng (vị trí, thời gian làm việc), thuộc tính của tài nguyên (độ nhạy cảm của dữ liệu), và thuộc tính của môi trường (thời gian trong ngày, địa điểm truy cập). Ví dụ, một kỹ sư chỉ có thể truy cập hệ thống từ phòng điều khiển trong giờ làm việc.

2.3. Kiểm toán (Auditing): “Ai đã làm gì?”

Kiểm toán là quá trình ghi lại và giám sát mọi hoạt động truy cập và thay đổi trong hệ thống. Đây là thành phần không thể thiếu để phát hiện các hoạt động đáng ngờ, truy vết các cuộc tấn công và phân tích nguyên nhân sau sự cố.

Ghi nhật ký hoạt động (Logging): Hệ thống phải tự động ghi lại mọi sự kiện quan trọng, bao gồm:

- Đăng nhập/đăng xuất thành công và thất bại.

- Các thay đổi về cấu hình hệ thống.

- Các lệnh điều khiển được gửi đến thiết bị.

- Các sự kiện lỗi hoặc bất thường.

Giám sát và phân tích nhật ký: Việc thu thập nhật ký thôi là chưa đủ. Các hệ thống kiểm soát truy cập trong SCADA hiện đại thường tích hợp các công cụ phân tích để tự động phát hiện các mẫu hành vi bất thường, như một tài khoản đăng nhập nhiều lần từ các địa điểm khác nhau trong một thời gian ngắn, hoặc một tài khoản có quyền thấp lại cố gắng truy cập vào khu vực cấm.

3. Các phương pháp và mô hình triển khai Kiểm soát truy cập

Việc triển khai kiểm soát truy cập trong SCADA hiệu quả đòi hỏi sự kết hợp giữa các mô hình phân quyền và các biện pháp kỹ thuật. Một trong những biện pháp quan trọng nhất là phân vùng mạng.

3.1. Mô hình RBAC (Role-Based Access Control)

Như đã đề cập ở trên, RBAC là một mô hình phân quyền mạnh mẽ, giúp đơn giản hóa việc quản lý quyền truy cập.

Bước 1: Xác định vai trò. Đầu tiên, người quản trị sẽ làm việc với các bộ phận chức năng để xác định các vai trò trong tổ chức, ví dụ: Vận hành, Giám sát, Kỹ thuật bảo trì, và Quản trị viên.

Bước 2: Gán quyền cho vai trò. Tiếp theo, mỗi vai trò sẽ được gán một tập hợp quyền cụ thể. Ví dụ:

- Vận hành: Quyền đọc dữ liệu cảm biến, điều khiển các van X, Y.

- Kỹ thuật bảo trì: Quyền ghi dữ liệu, thay đổi cấu hình thiết bị Z.

Bước 3: Gán người dùng vào vai trò. Cuối cùng, các tài khoản người dùng sẽ được gán vào một hoặc nhiều vai trò tương ứng với nhiệm vụ của họ.

3.2. Mô hình ABAC (Attribute-Based Access Control)

ABAC cung cấp một mức độ kiểm soát chi tiết hơn RBAC.

- Với ABAC, chính sách truy cập được định nghĩa dựa trên các thuộc tính. Một ví dụ đơn giản: “Cho phép bất kỳ người dùng nào có vai trò ‘Vận hành’ truy cập vào máy bơm P1, nhưng chỉ khi thời gian làm việc là ban ngày và người dùng đó đang ở trong phòng điều khiển.”

- Mô hình này rất hữu ích cho các môi trường sản xuất phức tạp, nơi các quy trình và điều kiện thay đổi liên tục. Tuy nhiên, việc triển khai và quản lý ABAC đòi hỏi sự phức tạp và đầu tư cao hơn.

3.3. Phân vùng mạng (Network Segmentation)

Phân vùng mạng không phải là một mô hình kiểm soát truy cập trực tiếp, nhưng nó là một biện pháp kỹ thuật không thể thiếu để triển khai các mô hình đó một cách hiệu quả. Bằng cách chia mạng SCADA thành các phân vùng logic hoặc vật lý (ví dụ: mạng trung tâm điều khiển, mạng PLC/RTU, mạng giám sát), bạn có thể kiểm soát chặt chẽ luồng truy cập giữa các vùng này.

- Sử dụng tường lửa công nghiệp (Industrial Firewall) để kiểm soát luồng dữ liệu giữa mạng OT (Operational Technology) và mạng IT (Information Technology), đảm bảo chỉ các kết nối đã được phê duyệt mới được cho phép.

- Thiết lập vùng DMZ (Demilitarized Zone) để đặt các máy chủ như HMI (Human Machine Interface) hoặc máy chủ dữ liệu mà cả mạng IT và OT đều cần truy cập. Điều này giúp ngăn chặn các cuộc tấn công từ mạng IT trực tiếp xâm nhập vào mạng OT.

4. Thách thức và giải pháp khi triển khai

Việc triển khai một hệ thống kiểm soát truy cập trong SCADA hiệu quả không phải là không có thách thức, đặc biệt trong các môi trường công nghiệp có tính đặc thù cao.

4.1. Thách thức:

- Hệ thống SCADA cũ (Legacy Systems): Nhiều hệ thống SCADA đã hoạt động hàng chục năm, được thiết kế để hoạt động biệt lập và không có tính năng bảo mật tích hợp. Việc thêm các lớp kiểm soát truy cập vào những hệ thống này có thể rất tốn kém và phức tạp.

- Hoạt động liên tục 24/7: Một trong những thách thức lớn nhất là các hệ thống SCADA không thể ngừng hoạt động. Việc cập nhật phần mềm, thay đổi cấu hình hay thử nghiệm các giải pháp bảo mật mới phải được thực hiện một cách cẩn trọng để không làm gián đoạn sản xuất.

- Thiếu hụt chuyên gia: Có một khoảng trống lớn về nhân lực có kiến thức chuyên sâu về cả an ninh mạng (IT) và hệ thống điều khiển công nghiệp (OT). Điều này làm cho việc thiết kế và triển khai các giải pháp kiểm soát truy cập trong SCADA trở nên khó khăn hơn.

4.2. Giải pháp:

Để vượt qua các thách thức này, các doanh nghiệp cần áp dụng một cách tiếp cận đa tầng:

- Sử dụng công nghệ Xác thực đa yếu tố (MFA): MFA là một biện pháp đơn giản nhưng cực kỳ hiệu quả. Nó giảm đáng kể rủi ro từ việc bị đánh cắp mật khẩu, một trong những nguyên nhân phổ biến nhất của các cuộc tấn công mạng.

- Triển khai hệ thống Quản lý danh tính và truy cập (IAM): Các hệ thống IAM giúp quản lý tập trung tất cả tài khoản người dùng và phân quyền của họ trên nhiều hệ thống khác nhau, từ đó đảm bảo tính nhất quán và hiệu quả.

- Áp dụng các chính sách và quy trình quản lý quyền truy cập rõ ràng: Bên cạnh các giải pháp công nghệ, việc xây dựng các chính sách và quy trình nội bộ là rất quan trọng. Mọi nhân viên phải được đào tạo về tầm quan trọng của kiểm soát truy cập trong SCADA, các quy tắc về mật khẩu, và cách ứng phó với các sự cố bảo mật. Các chính sách này phải được cập nhật thường xuyên và thực thi nghiêm ngặt.

5. Kết luận

Kiểm soát truy cập trong SCADA là một yếu tố không thể thiếu để bảo vệ hệ thống sản xuất công nghiệp trước những mối đe dọa ngày càng tinh vi. Bằng cách áp dụng các nguyên tắc xác thực, ủy quyền và kiểm toán, kết hợp với các giải pháp kỹ thuật và quy trình quản lý chặt chẽ, các doanh nghiệp có thể đảm bảo tính toàn vẹn và hoạt động an toàn của hệ thống.