PLC

PLC với Bảo Mật Mạng Công Nghiệp (Cybersecurity) – Giáp Sắt Cho Hệ Thống Sản Xuất

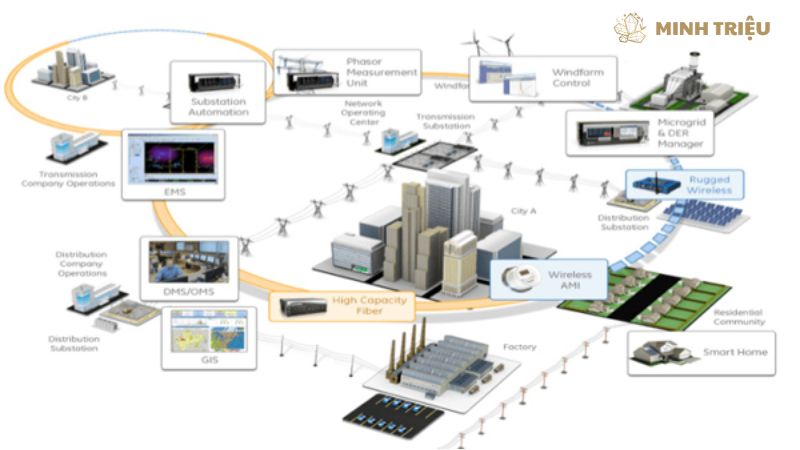

Trong kỷ nguyên Công nghiệp 4.0, khi các hệ thống sản xuất công nghiệp ngày càng kết nối và tự động hóa cao hơn thông qua IIoT (Internet Vạn Vật Công nghiệp), ranh giới giữa công nghệ vận hành (OT) và công nghệ thông tin (IT) đang dần xóa mờ. Sự hội tụ này mang lại hiệu quả vượt trội nhưng đồng thời cũng mở ra cánh cửa cho vô số mối đe dọa từ không gian mạng.

PLC (Bộ điều khiển logic khả trình), xương sống của mọi quy trình tự động hóa, điều khiển trực tiếp máy móc và dây chuyền sản xuất, đang trở thành mục tiêu hấp dẫn cho các cuộc tấn công mạng. Bảo mật mạng công nghiệp (Cybersecurity for OT/ICS) không còn là một lựa chọn mà đã trở thành yêu cầu sống còn để bảo vệ hệ thống điều khiển công nghiệp (ICS).

Bài viết này sẽ đi sâu khám phá những mối đe dọa cụ thể nhắm vào PLC với bảo mật mạng công nghiệp, các biện pháp phòng ngừa hiệu quả, các giải pháp chuyên biệt, và những xu hướng tương lai để đảm bảo hoạt động sản xuất an toàn và liên tục.

1. Hiểu Về Mối Đe Dọa Bảo Mật Đối Với PLC và OT

1.1. Tại sao PLC và hệ thống OT lại là mục tiêu hấp dẫn?

PLC và hệ thống OT trở thành mục tiêu hấp dẫn cho các tác nhân độc hại bởi khả năng gây ra tác động vật lý nghiêm trọng, thiệt hại kinh tế lớn, và làm gián đoạn tính liên tục hoạt động của các cơ sở hạ tầng quan trọng. Các lý do chính bao gồm:

- Tác động vật lý: Các cuộc tấn công thành công vào PLC có thể gây ra những hậu quả vật lý thảm khốc. Chúng có khả năng làm hỏng thiết bị đắt tiền, gây gián đoạn toàn bộ dây chuyền sản xuất, thậm chí dẫn đến cháy nổ, tràn hóa chất, hoặc các tai nạn lao động nghiêm trọng gây hại đến con người.

- Giá trị kinh tế: Kẻ tấn công có thể nhắm mục tiêu vào PLC để đánh cắp sở hữu trí tuệ quý giá (ví dụ: công thức sản xuất, quy trình độc quyền), thông tin sản xuất nhạy cảm, hoặc thực hiện các cuộc tấn công ransomware (mã độc tống tiền) để mã hóa hệ thống và đòi tiền chuộc, gây thiệt hại tài chính nặng nề cho doanh nghiệp.

- Tính liên tục hoạt động: Mục tiêu chính của nhiều cuộc tấn công là phá hoại hoạt động của các hệ thống quan trọng như nhà máy điện, nhà máy xử lý nước, hoặc các dây chuyền sản xuất phức tạp, gây ra sự hỗn loạn và thiệt hại trên diện rộng.

1.2. Các loại mối đe dọa và tấn công phổ biến

Các hệ thống PLC và OT phải đối mặt với nhiều loại mối đe dọa và hình thức tấn công đa dạng, từ mã độc chuyên biệt đến các phương pháp lừa đảo tinh vi. Các loại tấn công phổ biến bao gồm:

- Mã độc (Malware) và Ransomware: Các loại mã độc được thiết kế riêng để nhắm vào hệ thống công nghiệp, gây ra sự cố hoặc đòi tiền chuộc. Ví dụ nổi tiếng là Stuxnet, một loại sâu máy tính nhắm vào PLC của Iran; và các cuộc tấn công WannaCry, NotPetya đã ảnh hưởng đến nhiều hệ thống OT trên toàn cầu.

- Tấn công từ chối dịch vụ (DDoS – Distributed Denial of Service): Kẻ tấn công làm quá tải mạng hoặc thiết bị bằng lượng lớn lưu lượng truy cập giả mạo, làm ngưng trệ hoạt động của PLC và toàn bộ hệ thống điều khiển.

- Tấn công kỹ thuật xã hội (Social Engineering): Nhắm vào yếu tố con người, kẻ tấn công lừa đảo nhân viên (qua email lừa đảo, điện thoại giả mạo) để lấy thông tin đăng nhập, mật khẩu, hoặc khiến họ thực hiện các hành động độc hại mà không hề hay biết.

- Lỗ hổng từ xa (Remote Access Vulnerabilities): Các kết nối từ xa không được bảo mật hoặc cấu hình kém có thể trở thành cửa hậu để kẻ tấn công truy cập vào mạng OT, thậm chí điều khiển PLC từ xa.

- Tấn công chuỗi cung ứng (Supply Chain Attacks): Kẻ tấn công cài cắm mã độc hoặc thiết bị độc hại vào phần cứng hoặc phần mềm ngay từ giai đoạn sản xuất của nhà cung cấp, sau đó chúng được triển khai vào hệ thống của nạn nhân.

- Lỗi cấu hình và lỗ hổng Zero-day: Sai sót trong cấu hình hệ thống hoặc việc sử dụng cài đặt mặc định yếu có thể tạo ra lỗ hổng. Lỗ hổng Zero-day là những lỗ hổng bảo mật chưa được biết đến hoặc chưa có bản vá, khiến hệ thống đặc biệt dễ bị tấn công.

1.3. Các lỗ hổng bảo mật cố hữu của PLC

Nhiều PLC, đặc biệt là các dòng cũ, tồn tại những lỗ hổng bảo mật cố hữu do chúng không được thiết kế với ưu tiên bảo mật, khiến chúng dễ bị tấn công. Các lỗ hổng này bao gồm:

- Thiếu tính năng bảo mật tích hợp: Nhiều PLC cũ được phát triển khi mối đe dọa mạng chưa phổ biến, do đó chúng thường thiếu các tính năng bảo mật cơ bản như mã hóa dữ liệu truyền tải, xác thực thiết bị mạnh mẽ, hoặc quản lý chứng chỉ số.

- Giao thức truyền thông không an toàn: Các giao thức công nghiệp cũ (ví dụ: Modbus TCP, Profinet) thường không được thiết kế với các cơ chế bảo mật tích hợp, dễ bị nghe lén, giả mạo hoặc thay đổi dữ liệu.

- Quản lý mật khẩu yếu hoặc mặc định: Nhiều PLC được cài đặt với mật khẩu mặc định yếu và thường không được thay đổi. Thêm vào đó, việc sử dụng mật khẩu dễ đoán hoặc chia sẻ mật khẩu chung cũng tạo ra lỗ hổng lớn.

- Thiếu khả năng giám sát và ghi nhật ký (Logging): Nhiều PLC có khả năng ghi nhật ký sự kiện rất hạn chế, hoặc không có khả năng giám sát các hành vi bất thường. Điều này gây khó khăn trong việc phát hiện xâm nhập hoặc điều tra sau sự cố.

- Vòng đời dài của thiết bị: PLC trong môi trường công nghiệp thường có vòng đời rất dài, hoạt động trong nhiều thập kỷ. Điều này đồng nghĩa với việc chúng hiếm khi được cập nhật phần mềm hoặc firmware, khiến chúng dễ bị tổn thương bởi các lỗ hổng đã biết nhưng chưa được vá.

2. Tầm Quan Trọng Của Bảo Mật Mạng Công Nghiệp Đối Với PLC

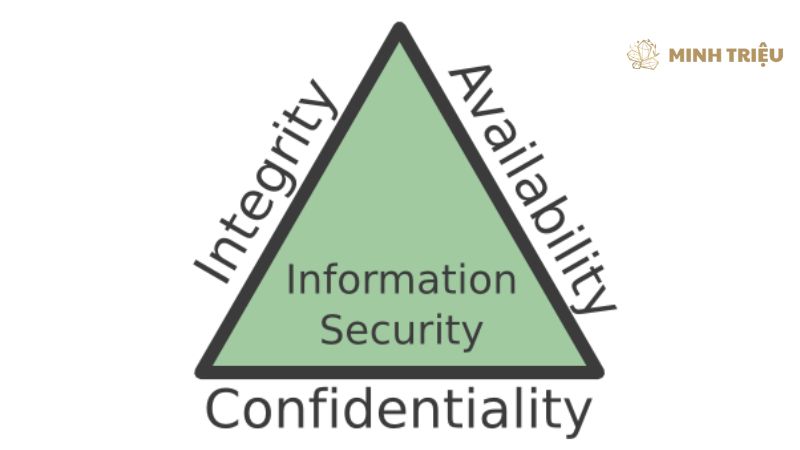

2.1. Bảo vệ tính toàn vẹn (Integrity), tính sẵn sàng (Availability) và tính bảo mật (Confidentiality) của hệ thống OT

Bảo mật mạng công nghiệp là cốt lõi để bảo vệ ba trụ cột chính của hệ thống OT: tính sẵn sàng (Availability), tính toàn vẹn (Integrity), và tính bảo mật (Confidentiality), đảm bảo hoạt động liên tục và an toàn của sản xuất.

- Tính sẵn sàng: Đây là ưu tiên hàng đầu trong môi trường OT. Bảo mật giúp đảm bảo rằng hệ thống PLC và toàn bộ quy trình sản xuất luôn hoạt động mà không bị gián đoạn do các cuộc tấn công từ chối dịch vụ hoặc mã độc.

- Tính toàn vẹn: Bảo mật đảm bảo rằng dữ liệu điều khiển, logic lập trình của PLC và các thông số vận hành không bị thay đổi trái phép. Mọi sự thay đổi dù nhỏ cũng có thể dẫn đến lỗi sản xuất, hư hỏng thiết bị, hoặc thậm chí là tai nạn.

- Tính bảo mật: Bảo vệ thông tin nhạy cảm như công thức sản xuất độc quyền, dữ liệu R&D, thông tin tài chính hoặc dữ liệu khách hàng khỏi bị đánh cắp hoặc tiết lộ trái phép.

2.2. Tuân thủ các tiêu chuẩn và quy định ngành

Việc triển khai bảo mật mạng công nghiệp giúp doanh nghiệp tuân thủ các tiêu chuẩn và quy định ngành ngày càng chặt chẽ, tránh các rủi ro pháp lý và phạt tiền. Các tiêu chuẩn quan trọng bao gồm:

- IEC 62443: Đây là bộ tiêu chuẩn quốc tế toàn diện nhất về an ninh mạng công nghiệp cho ICS/OT. Việc tuân thủ IEC 62443 giúp doanh nghiệp xây dựng một khung bảo mật vững chắc từ thiết kế đến vận hành.

- NIST Cybersecurity Framework: Khung bảo mật của Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ, cung cấp hướng dẫn linh hoạt cho việc quản lý rủi ro an ninh mạng trong mọi ngành.

- Các quy định riêng của từng ngành: Nhiều ngành có các quy định bảo mật riêng biệt và bắt buộc.

2.3. Giảm thiểu rủi ro tài chính và uy tín

Đầu tư vào bảo mật mạng công nghiệp giúp doanh nghiệp giảm thiểu đáng kể rủi ro tài chính từ việc ngừng sản xuất, hư hỏng thiết bị, chi phí khắc phục sự cố, đồng thời bảo vệ danh tiếng và uy tín thương hiệu. Một cuộc tấn công thành công có thể gây thiệt hại hàng triệu đô la do mất sản lượng, chi phí sửa chữa máy móc, tiền phạt pháp lý, và chi phí phục hồi dữ liệu. Thiệt hại về danh tiếng có thể còn lớn hơn, ảnh hưởng đến niềm tin của khách hàng và đối tác.

2.4. Đảm bảo an toàn cho con người và môi trường

An ninh mạng công nghiệp đóng vai trò sống còn trong việc đảm bảo an toàn cho con người và môi trường bằng cách ngăn chặn các cuộc tấn công gây ra lỗi điều khiển nguy hiểm. Nếu PLC bị xâm nhập và điều khiển sai lệch, nó có thể dẫn đến các tình huống nguy hiểm như phát nổ, rò rỉ hóa chất độc hại, hoặc các tai nạn lao động nghiêm trọng, gây thương tích hoặc tử vong cho nhân viên và gây ô nhiễm môi trường.

3. Các Biện Pháp Bảo Mật Hiệu Quả Cho PLC và Mạng OT

3.1. Phân đoạn mạng (Network Segmentation)

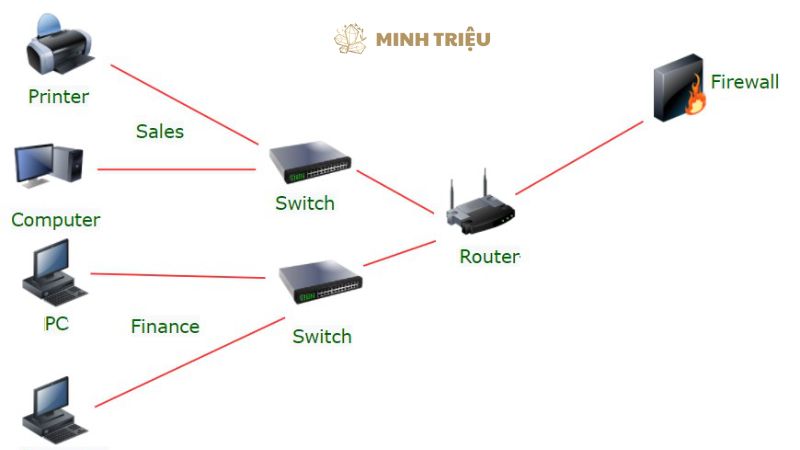

Phân đoạn mạng là biện pháp then chốt để cô lập các hệ thống OT khỏi mạng IT và các mối đe dọa bên ngoài, hạn chế sự lây lan của các cuộc tấn công.

- Mô hình Purdue Enterprise Reference Architecture: Đây là một khuôn khổ chuẩn hóa, phân chia mạng công nghiệp thành các cấp độ logic từ thấp đến cao (từ Level 0 – các thiết bị vật lý như cảm biến, cơ cấu chấp hành, đến Level 5 – Mạng doanh nghiệp). Việc phân đoạn mạng theo mô hình này giúp kiểm soát chặt chẽ luồng thông tin giữa các cấp độ.

- Tách biệt mạng OT khỏi mạng IT: Sử dụng tường lửa công nghiệp (Industrial Firewall) chuyên dụng để tạo ranh giới rõ ràng, chỉ cho phép lưu lượng truy cập được ủy quyền và kiểm soát đi qua.

- Sử dụng VLAN và VPN: Triển khai VLAN (Virtual Local Area Network) để phân chia mạng OT thành các vùng nhỏ hơn, và sử dụng VPN (Virtual Private Network) cho các kết nối từ xa để đảm bảo mã hóa và xác thực.

3.2. Quản lý truy cập và xác thực

Thiết lập các chính sách quản lý truy cập chặt chẽ và triển khai xác thực mạnh mẽ là cực kỳ quan trọng để ngăn chặn truy cập trái phép vào PLC và hệ thống OT.

- Kiểm soát truy cập dựa trên vai trò (Role-Based Access Control – RBAC): Gán quyền truy cập cho người dùng và hệ thống dựa trên vai trò và nhiệm vụ cụ thể của họ, chỉ cho phép truy cập vào những tài nguyên cần thiết.

- Xác thực đa yếu tố (Multi-Factor Authentication – MFA): Yêu cầu nhiều hơn một phương thức xác thực để tăng cường bảo mật cho việc đăng nhập vào các hệ thống quản lý PLC và HMI/SCADA.

- Quản lý chặt chẽ tài khoản mặc định và mật khẩu mạnh: Đổi tất cả mật khẩu mặc định của thiết bị ngay lập tức sau khi cài đặt. Yêu cầu sử dụng mật khẩu mạnh, phức tạp và thay đổi định kỳ.

3.3. Cập nhật phần mềm và vá lỗi (Patch Management)

Việc duy trì phần mềm và firmware của PLC và hệ thống OT được cập nhật là cực kỳ quan trọng để khắc phục các lỗ hổng bảo mật đã biết.

- Xây dựng quy trình quản lý vá lỗi: Thiết lập một quy trình có hệ thống để theo dõi các bản vá, kiểm tra chúng trong môi trường thử nghiệm và triển khai chúng vào hệ thống sản xuất một cách an toàn.

- Thường xuyên cập nhật firmware và phần mềm điều khiển: Các nhà sản xuất liên tục phát hành các bản vá để khắc phục lỗi và lỗ hổng bảo mật.

- Lưu ý về quy trình kiểm tra trước khi triển khai vá lỗi: Luôn kiểm tra kỹ lưỡng các bản vá trong môi trường phi sản xuất để đảm bảo chúng không gây ra sự cố hoặc không tương thích với các hệ thống hiện có.

3.4. Giám sát và phát hiện mối đe dọa (Monitoring & Threat Detection)

Triển khai các giải pháp giám sát liên tục và phát hiện mối đe dọa là cần thiết để nhanh chóng nhận biết và phản ứng với các hoạt động đáng ngờ trên mạng OT.

- Triển khai IDS/IPS (Intrusion Detection/Prevention Systems) chuyên dụng cho OT: Các hệ thống này được thiết kế để nhận diện các mẫu tấn công và hành vi bất thường đặc thù của mạng công nghiệp.

- Hệ thống SIEM (Security Information and Event Management): Thu thập và phân tích nhật ký sự kiện từ PLC, HMI/SCADA, và các thiết bị mạng khác để phát hiện các dấu hiệu xâm nhập.

- Giám sát hành vi bất thường: Sử dụng các công cụ phân tích để phát hiện những thay đổi không mong muốn trong lưu lượng mạng, cấu hình PLC, hoặc hành vi vận hành máy móc.

3.5. Sao lưu và kế hoạch phục hồi sau thảm họa (Backup & Disaster Recovery)

Việc sao lưu định kỳ cấu hình, chương trình PLC và dữ liệu quan trọng, cùng với việc xây dựng kế hoạch phục hồi sau thảm họa, là yếu tố sống còn để giảm thiểu thiệt hại và nhanh chóng khôi phục hoạt động sau một cuộc tấn công.

- Sao lưu định kỳ: Đảm bảo tất cả các chương trình PLC, cấu hình thiết bị, và dữ liệu sản xuất quan trọng được sao lưu thường xuyên và lưu trữ an toàn ở nơi tách biệt.

- Xây dựng và kiểm tra kế hoạch phục hồi sau sự cố: Phát triển một kế hoạch chi tiết về cách khôi phục hệ thống sau các cuộc tấn công, bao gồm các bước phục hồi từ bản sao lưu, kiểm tra tính toàn vẹn, và khởi động lại sản xuất. Kế hoạch này cần được kiểm tra định kỳ.

3.6. Đào tạo nhận thức về bảo mật cho nhân viên

Yếu tố con người thường là mắt xích yếu nhất trong chuỗi bảo mật. Việc đào tạo nhận thức về bảo mật cho nhân viên là cực kỳ quan trọng để ngăn chặn các cuộc tấn công kỹ thuật xã hội và nâng cao khả năng phòng vệ tổng thể.

- Nâng cao nhận thức về các mối đe dọa kỹ thuật xã hội: Hướng dẫn nhân viên cách nhận diện email lừa đảo (phishing), tin nhắn giả mạo, và các chiêu trò lừa đảo khác.

- Hướng dẫn về các quy tắc an toàn khi làm việc với hệ thống OT: Đào tạo về tầm quan trọng của việc không kết nối thiết bị USB không rõ nguồn gốc, không truy cập internet từ máy tính điều khiển, và báo cáo ngay lập tức các hoạt động đáng ngờ.

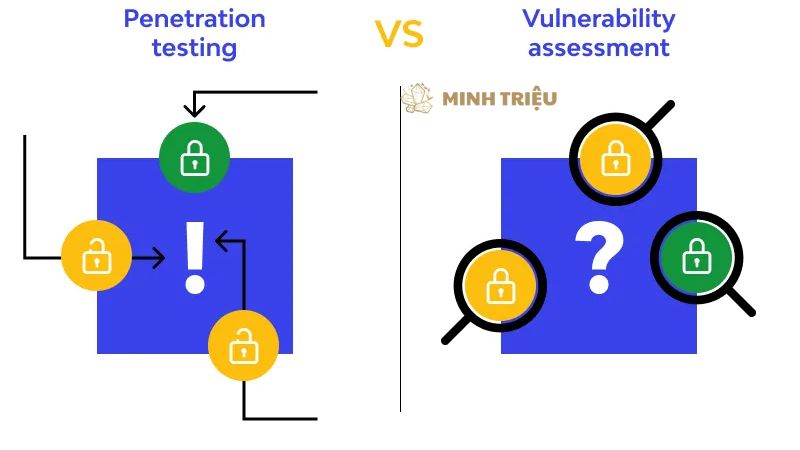

3.7. Đánh giá lỗ hổng và kiểm tra thâm nhập (Vulnerability Assessment & Penetration Testing)

Thường xuyên đánh giá các lỗ hổng trong hệ thống OT/PLC và thực hiện kiểm tra thâm nhập có kiểm soát là cần thiết để xác định điểm yếu trước khi kẻ tấn công có thể khai thác chúng.

- Đánh giá lỗ hổng (Vulnerability Assessment): Sử dụng các công cụ và phương pháp để quét và xác định các lỗ hổng bảo mật tiềm ẩn trong phần cứng, phần mềm và cấu hình của hệ thống OT/PLC.

- Kiểm tra thâm nhập (Penetration Testing): Thực hiện các cuộc tấn công mô phỏng (do các chuyên gia bảo mật có đạo đức thực hiện) để kiểm tra khả năng phòng thủ của hệ thống và xác định các đường dẫn tấn công tiềm năng.

4. Các Giải Pháp Bảo Mật PLC Chuyên Biệt

4.1. PLC thế hệ mới với tính năng bảo mật tích hợp

Các nhà sản xuất PLC đang ngày càng tích hợp các tính năng bảo mật tiên tiến trực tiếp vào phần cứng và firmware của PLC thế hệ mới, biến chúng thành pháo đài mini chống lại các mối đe dọa. Những tính năng này bao gồm:

- Mã hóa truyền thông: Đảm bảo dữ liệu giữa PLC và các thiết bị khác được bảo vệ trong quá trình truyền.

- Xác thực thiết bị: Đảm bảo chỉ các thiết bị được ủy quyền mới có thể giao tiếp với PLC.

- Quản lý chứng chỉ số (Digital Certificate Management): Sử dụng chứng chỉ số để xác minh danh tính của thiết bị và người dùng.

- Tính năng khởi động an toàn (Secure Boot): Đảm bảo rằng chỉ firmware và phần mềm đã được xác minh mới có thể khởi động trên PLC, ngăn chặn việc cài đặt mã độc.

4.2. Các giải pháp Gateway bảo mật công nghiệp

Các thiết bị Gateway bảo mật công nghiệp chuyên dụng đóng vai trò là điểm kiểm soát quan trọng, lọc và kiểm soát lưu lượng giữa PLC và mạng IT hoặc các mạng bên ngoài. Chúng cung cấp các chức năng mạnh mẽ như:

- Tường lửa (Firewall): Lọc lưu lượng dựa trên các quy tắc được định nghĩa.

- VPN (Virtual Private Network): Tạo kênh truyền thông an toàn, mã hóa cho truy cập từ xa.

- IDS/IPS (Intrusion Detection/Prevention Systems): Phát hiện và ngăn chặn các cuộc tấn công theo thời gian thực.

- Chuyển đổi giao thức an toàn: Chuyển đổi giữa các giao thức OT và IT một cách bảo mật.

4.3. Phần mềm quản lý bảo mật cho OT

Các nền tảng phần mềm quản lý bảo mật chuyên biệt cho OT cung cấp khả năng tập trung hóa việc quản lý chính sách bảo mật, theo dõi tài sản, và giám sát lỗ hổng trên toàn bộ mạng công nghiệp. Những phần mềm này giúp:

- Quản lý tài sản (Asset Management): Tự động phát hiện và lập danh sách tất cả các thiết bị OT, PLC trong mạng.

- Quản lý lỗ hổng (Vulnerability Management): Theo dõi các lỗ hổng đã biết và khuyến nghị các bản vá hoặc biện pháp giảm thiểu.

- Giám sát hành vi (Behavioral Monitoring): Phân tích hành vi mạng và hoạt động của thiết bị để phát hiện các bất thường.

4.4. Dịch vụ tư vấn và kiểm toán bảo mật OT

Nhiều doanh nghiệp lựa chọn hợp tác với các nhà cung cấp dịch vụ bên ngoài để nhận được tư vấn chuyên sâu và thực hiện kiểm toán bảo mật độc lập cho hệ thống OT. Các dịch vụ này bao gồm:

- Đánh giá rủi ro (Risk Assessment): Xác định các tài sản quan trọng, mối đe dọa và lỗ hổng tiềm ẩn.

- Kiểm toán bảo mật (Security Audit): Đánh giá mức độ tuân thủ các tiêu chuẩn và quy định, phát hiện điểm yếu.

- Kiểm tra thâm nhập (Penetration Testing): Mô phỏng các cuộc tấn công để kiểm tra khả năng phòng thủ.

- Phát triển chiến lược bảo mật: Xây dựng lộ trình và chính sách bảo mật phù hợp.

5. Tương Lai Của Bảo Mật PLC Trong Kỷ Nguyên Công Nghiệp 4.0

5.1. Tích hợp sâu hơn của bảo mật vào thiết kế PLC (Security by Design)

Trong tương lai, các nhà sản xuất PLC sẽ ưu tiên tích hợp bảo mật ngay từ giai đoạn thiết kế sản phẩm (Security by Design), thay vì chỉ thêm vào sau này như một bản vá. Điều này có nghĩa là các PLC mới sẽ được trang bị các tính năng bảo mật mạnh mẽ hơn, bao gồm việc sử dụng các tiêu chuẩn mã hóa tiên tiến, chữ ký số cho firmware, và các cơ chế bảo vệ phần cứng tích hợp để chống lại việc giả mạo hoặc truy cập vật lý trái phép.

5.2. Ứng dụng AI và Machine Learning trong phát hiện mối đe dọa OT

Trí tuệ nhân tạo (AI) và Học máy (Machine Learning) sẽ đóng vai trò ngày càng quan trọng trong việc phát hiện các mối đe dọa trong môi trường OT, đặc biệt là các cuộc tấn công chưa từng biết đến (Zero-day attacks). Các hệ thống sử dụng AI/ML sẽ phân tích hành vi bất thường trên mạng OT, học hỏi từ dữ liệu lịch sử để nhận diện các dấu hiệu của tấn công mà các phương pháp truyền thống khó phát hiện. Điều này sẽ cho phép hệ thống tự động phản ứng nhanh chóng và hiệu quả hơn với các mối đe dọa mới nổi.

5.3. Vai trò của Blockchain trong chuỗi cung ứng và xác thực thiết bị

Công nghệ Blockchain có tiềm năng cải thiện đáng kể tính toàn vẹn và xác thực của phần mềm, firmware và thiết bị trong chuỗi cung ứng công nghiệp. Bằng cách tạo ra một sổ cái phân tán không thể thay đổi, blockchain có thể theo dõi nguồn gốc và lịch sử của từng thành phần, đảm bảo rằng phần mềm và firmware được cài đặt trên PLC là chính hãng và không bị giả mạo từ nhà sản xuất đến người dùng cuối.

5.4. An ninh mạng công nghiệp như một phần không thể thiếu của an toàn chức năng

Trong tương lai, an ninh mạng công nghiệp (Cybersecurity) sẽ không còn là một yếu tố riêng biệt mà sẽ hội tụ sâu sắc với an toàn chức năng (Safety), tạo ra một cách tiếp cận bảo vệ hệ thống toàn diện. Việc bảo vệ an ninh mạng trực tiếp ảnh hưởng đến khả năng duy trì an toàn chức năng của máy móc. Các tiêu chuẩn mới sẽ tích hợp cả hai khía cạnh này, đảm bảo rằng các rủi ro từ không gian mạng không làm suy yếu khả năng đảm bảo an toàn cho con người và môi trường.

6. Kết Luận

Bảo mật PLC và hệ thống OT không còn là một lựa chọn mà đã trở thành một yêu cầu bắt buộc và cấp thiết để bảo vệ hoạt động sản xuất, tài sản và thậm chí là tính mạng con người trong kỷ nguyên công nghiệp hóa hiện đại. Các mối đe dọa mạng ngày càng tinh vi và đa dạng, đòi hỏi một sự chuyển đổi từ tư duy bảo mật IT truyền thống sang một cách tiếp cận bảo mật OT chuyên biệt và toàn diện.

Để đối phó với những thách thức này, cần một cách tiếp cận đa lớp và liên tục, bao gồm phân đoạn mạng, quản lý truy cập chặt chẽ, cập nhật phần mềm và vá lỗi thường xuyên, giám sát và phát hiện mối đe dọa, cùng với kế hoạch phục hồi sau thảm họa và đào tạo nhận thức về bảo mật cho nhân viên. Bảo mật là một hành trình liên tục, không phải là một đích đến, đòi hỏi sự kết hợp hài hòa giữa công nghệ, quy trình và yếu tố con người.